Alta precisión y contextualización

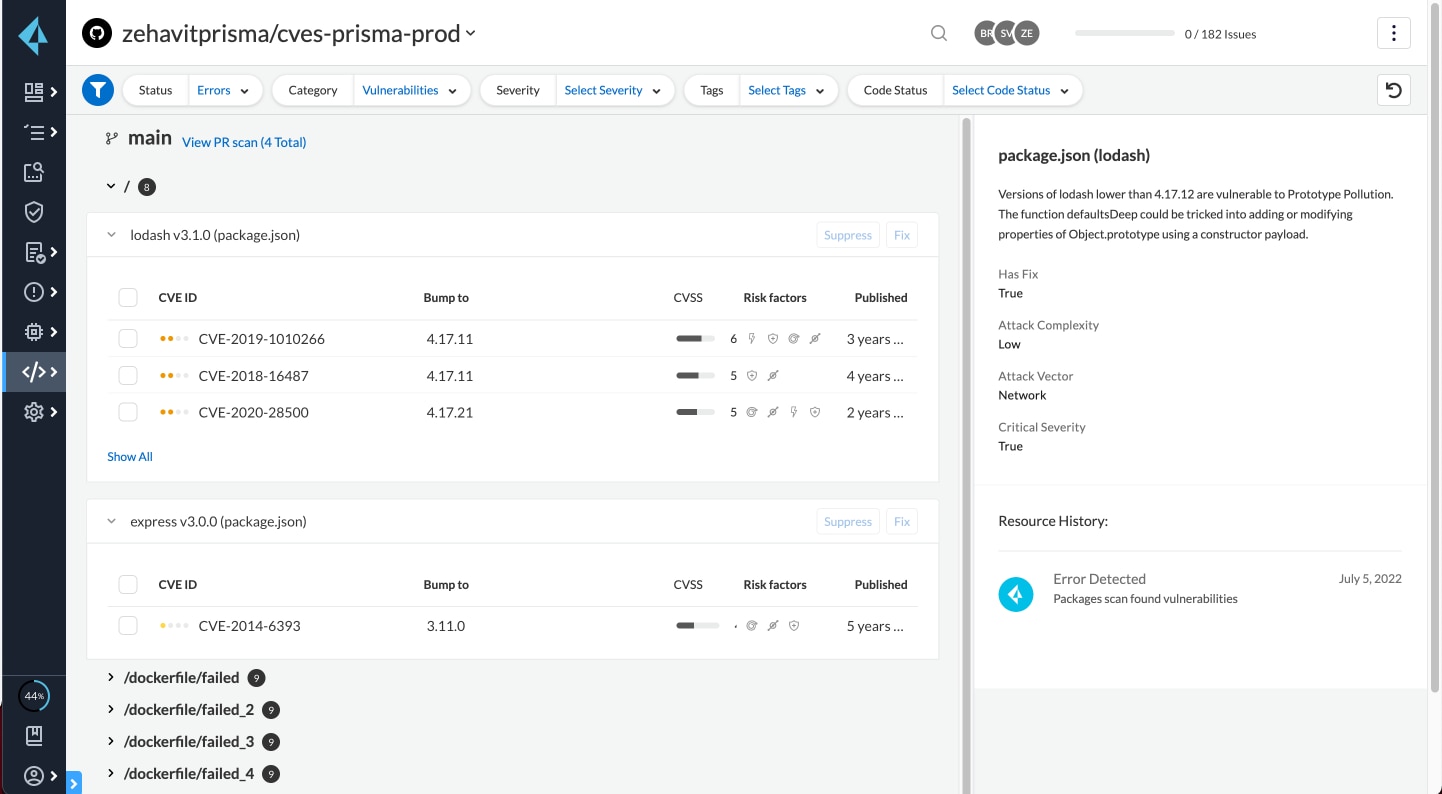

El análisis de composición de software (SCA, por sus siglas en inglés) de Prisma Cloud bebe de las bases de datos de vulnerabilidades más reputadas y se conecta con la base de datos de políticas de infraestructura más robusta del sector para mostrar las vulnerabilidades con el contexto que los desarrolladores necesitan para valorar el riesgo e implementar las correcciones oportunas lo antes posible. Prisma Cloud ofrece toda la cobertura de código abierto que necesita para detener la próxima gran vulnerabilidad:

Analice en distintos lenguajes y gestores de paquetes con una precisión imbatible

Identifique vulnerabilidades en paquetes de código abierto con compatibilidad con los lenguajes más utilizados y más de 30 fuentes de datos emergentes para minimizar falsos positivos.

Identifique vulnerabilidades en paquetes de código abierto con compatibilidad con los lenguajes más utilizados y más de 30 fuentes de datos emergentes para minimizar falsos positivos.

Prisma Cloud analiza las dependencias de código abierto estén donde estén y las compara con bases de datos públicas como NVD y el flujo de inteligencia de Prisma Cloud para identificar vulnerabilidades y mostrar información importante sobre su corrección.

Conecte los riesgos que afectan a la infraestructura y a las aplicaciones

Filtre las vulnerabilidades que están expuestas de verdad en su base de código para combatir los falsos positivos y priorizar las correcciones lo antes posible.

Identifique las vulnerabilidades a cualquier profundidad de dependencia

Prisma Cloud procesa datos de gestión de paquetes para extrapolar los árboles de dependencias hasta la capa más alejada e identificar los riesgos ocultos que afectan al código abierto.

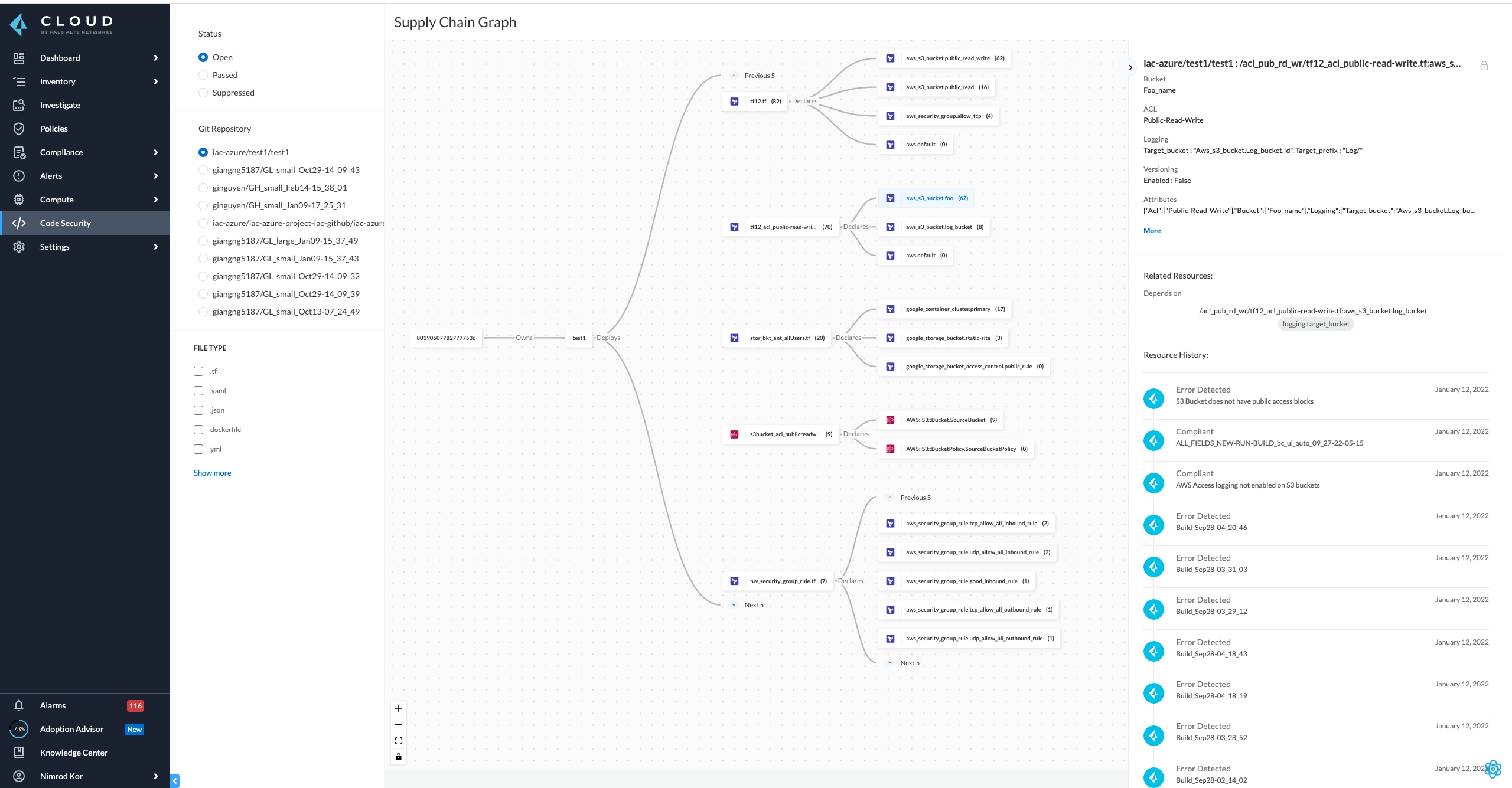

Visualice y catalogue su cadena de suministro de software

Supply Chain Graph ofrece un inventario consolidado de sus ciclos y código. Con una visualización de todas estas conexiones, junto con la capacidad de generar una lista de materiales de software (SBOM, por sus siglas en inglés), resulta más fácil llevar el control de los riesgos que afectan a las aplicaciones y conocer mejor su superficie de ataque.