- 1. ¿Cómo funcionan los cortafuegos de software?

- 2. Diferencias entre los cortafuegos de software y los cortafuegos de hardware

- 3. Tipos de cortafuegos de software

- 4. Retos de la seguridad de la red que hacen que los cortafuegos de software sean necesarios

- 5. Ventajas de los cortafuegos de software

- 6. Preguntas frecuentes sobre los cortafuegos de software

- ¿Cómo funcionan los cortafuegos de software?

- Diferencias entre los cortafuegos de software y los cortafuegos de hardware

- Tipos de cortafuegos de software

- Retos de la seguridad de la red que hacen que los cortafuegos de software sean necesarios

- Ventajas de los cortafuegos de software

- Preguntas frecuentes sobre los cortafuegos de software

¿Qué es un cortafuegos de software?

- ¿Cómo funcionan los cortafuegos de software?

- Diferencias entre los cortafuegos de software y los cortafuegos de hardware

- Tipos de cortafuegos de software

- Retos de la seguridad de la red que hacen que los cortafuegos de software sean necesarios

- Ventajas de los cortafuegos de software

- Preguntas frecuentes sobre los cortafuegos de software

Un cortafuegos de software es un cortafuegos que se presenta en formato de software en lugar de como dispositivo físico. Se puede implementar en servidores o máquinas virtuales para proteger entornos en la nube.

* Nota: El término «cortafuegos de software» no debe confundirse con «software de cortafuegos», concepto que se refiere al sistema operativo que se ejecuta en un cortafuegos de nueva generación (NGFW).

Los cortafuegos de software se han diseñado para proteger los datos, las cargas de trabajo y las aplicaciones en entornos donde resulte complicado o imposible implementar cortafuegos físicos, como los siguientes:

- Redes definidas por software (SDN)

- Hipervisores

- Entornos de nube pública

- Centros de datos virtualizados

- Sucursales

- Entornos de contenedores

- Entornos híbridos o de varias nubes

¿Cómo funcionan los cortafuegos de software?

Cuentan con la misma tecnología que los cortafuegos de hardware (también llamados cortafuegos de nueva generación o NGFW). Los cortafuegos de software ofrecen distintas opciones de implementación para responder a las necesidades de los entornos híbridos y de varias nubes, y las aplicaciones modernas en la nube. Se pueden implementar en cualquier red virtualizada o entorno en la nube.

Diferencias entre los cortafuegos de software y los cortafuegos de hardware

La diferencia más importante entre un cortafuegos de software y un cortafuegos de hardware es el formato, pero hay otras, resumidas en la figura 2, que merece la pena mencionar.

Ambos tipos de cortafuegos, de software y de hardware, desempeñan un papel fundamental en la seguridad de la red. En definitiva, los cortafuegos de software no son mejores ni peores que los cortafuegos de hardware, y viceversa, sino que la opción más indicada dependerá de cada situación.

Figura 2: Diferencias entre los cortafuegos de software y los cortafuegos de hardware

| Parámetros | Cortafuegos de software | Cortafuegos de hardware |

|---|---|---|

| Formatos |

|

|

| Opciones de implementación |

|

|

| Complejidad |

|

|

Tipos de cortafuegos de software

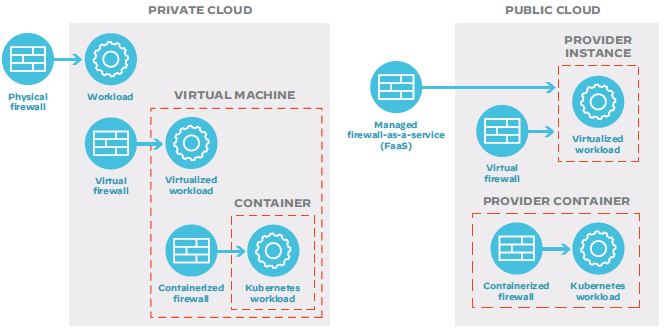

Los cortafuegos de software suelen dividirse en tres categorías:

- Cortafuegos virtuales

- Cortafuegos para contenedores

- Cortafuegos de servicios gestionados

Cada tipo ofrece unas funciones concretas según el entorno o el propósito para el que se utilice. Sin embargo, todos los cortafuegos de software supervisan y protegen el tráfico de la red de entrada y salida (horizontal). Un cortafuegos de software bloquea la actividad sospechosa y previene la exfiltración de datos.

Cortafuegos virtuales (también conocidos como «cortafuegos en la nube» o «NGFW virtualizados»)

Un cortafuegos virtual protege una amplia gama de entornos, como:

- Nubes híbridas

- Nubes públicas y privadas individuales

- Sucursales virtualizadas

- Implementaciones 5G

- Tres casos de uso de los cortafuegos virtuales

Los cortafuegos virtuales inspeccionan y controlan el tráfico perimetral vertical en los entornos de nube pública, por un lado, y segmentan el tráfico horizontal dentro de los centros de datos y las sucursales, por el otro. Los cortafuegos virtuales ofrecen medidas de prevención de amenazas avanzadas gracias a la microsegmentación.

En las nubes públicas, los cortafuegos virtuales añaden medidas de protección a los mecanismos de defensa que ofrecen los proveedores de servicios en la nube (CSP). También protegen las conexiones de red críticas que se establecen con las aplicaciones en la nube. En estas situaciones, los cortafuegos basados en la nube suelen actuar como máquinas virtuales huéspedes. Algunos pueden proporcionar visibilidad en diversas implementaciones de CSP.

Los cortafuegos virtuales de gama alta ofrecen las siguientes ventajas:

- Ayudan a las organizaciones a cumplir sus obligaciones de seguridad con respecto a los usuarios de la nube pública.

- Garantizan el cumplimiento de los requisitos normativos.

- Potencian las funciones de seguridad propias de cada CSP.

Cortafuegos para contenedores

Los cortafuegos para contenedores se parecen mucho a los virtuales, solo que están pensados para los entornos de Kubernetes. Los cortafuegos para contenedores ayudan a los equipos de seguridad de la red a proteger a los desarrolladores mediante la integración profunda de la seguridad en la orquestación de Kubernetes. Esto es importante porque las cargas de trabajo de los contenedores están integradas en entornos de Kubernetes y no siempre es fácil protegerlas con los cortafuegos tradicionales.

Cortafuegos de servicios gestionados

Los cortafuegos de software también están disponibles como servicio gestionado , al igual que ocurre con muchas otras soluciones de software como servicio (SaaS). Este tipo de cortafuegos ofrece una forma flexible de implementar la seguridad en el nivel de las aplicaciones (capa 7) sin necesidad de supervisión. Además, al tratarse de servicios gestionados, algunos de estos cortafuegos también permiten ampliar y reducir la escala con rapidez.

Retos de la seguridad de la red que hacen que los cortafuegos de software sean necesarios

En el mundo de los entornos virtualizados y descentralizados, surgen muchos retos de seguridad de la red que no pueden resolverse con soluciones aplicadas al centro de datos tradicional.

Un perímetro de seguridad en vías de desaparición

El concepto del perímetro de seguridad tradicional que separa el interior y el exterior de la red lleva tiempo cuestionándose, Con la proliferación de estrategias híbridas y de varias nubes, las arquitecturas modernas actuales dificultan aún más el establecimiento de un perímetro. Además, una gran parte de la arquitectura consiste en varias nubes ejecutadas por los proveedores de servicios. El resultado es un movimiento constante de información a través de la red y de internet.

Un panorama de amenazas cada vez más peligroso

El 40 % de las empresas ya han sufrido al menos una brecha de datos basada en la nube, una cifra significativa dada la corta edad de este ecosistema. Las víctimas de los ataques no son principiantes en el mundo de la nube, sino empresas consolidadas con una considerable inversión y competencia en seguridad de la red.

Los equipos responsables de nubes y redes perciben la seguridad desde ópticas opuestas

Adoptar estrategias centradas en la nube tiene grandes implicaciones para la seguridad, empezando por el desarrollo de aplicaciones. Para los desarrolladores de la nube, la seguridad no siempre es prioritaria. Su misión es desarrollar aplicaciones y lanzarlas lo antes posible. De hecho, el 14 % de los desarrolladores de aplicaciones en la nube consideran que la seguridad de las aplicaciones es una prioridad máxima, mientras que dos tercios dejan habitualmente vulnerabilidades y exploits conocidos en su código. Además, el equipo de desarrollo suele caer en la tentación de pensar que la seguridad nativa que ofrecen los proveedores de servicios en la nube es «suficientemente buena».

La seguridad de la red suele llegar tarde al ciclo del desarrollo y eso limita el abanico de opciones disponibles. Por otro lado, cuando el equipo de seguridad de la red recomienda una solución de seguridad, como un NGFW, tiene que demostrar que sus recomendaciones no entorpecerán el negocio ni retrasarán la obtención de valor.

El desarrollo nativo en la nube hace que surjan problemas de seguridad de la red en las arquitecturas híbridas y de varias nubes

Un cambio especialmente disruptivo en las metodologías de desarrollo es el uso de servicios de orquestación específicos de un determinado proveedor, como AWS Elastic Beanstalk, Azure App Service y Google App Engine. Con estas herramientas, los desarrolladores solo tienen que cargar el código de la aplicación, y el servicio de orquestación se encarga automáticamente de la implementación. Aunque este nivel de automatización simplifica enormemente la vida del desarrollador, también agrava los problemas de seguridad de la red en arquitecturas híbridas y de varias nubes.

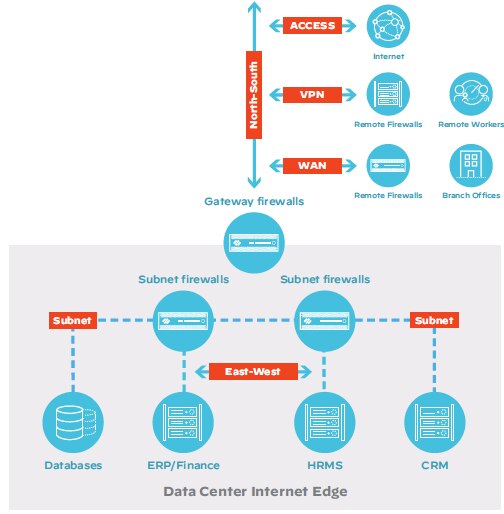

Una superficie de ataque más amplia

Los centros de datos están evolucionando hacia nubes privadas en las que las aplicaciones locales se alojan en máquinas virtuales, no directamente en servidores físicos. Otras aplicaciones se ejecutan en nubes públicas en entornos virtualizados, normalmente mediante contenedores y la orquestación de Kubernetes. En este modelo, las interconexiones dominan la arquitectura, lo que hace que la superficie de ataque sea mayor y más difícil de definir.

Figura 3: Seguridad de los cortafuegos en la arquitectura tradicional de centro de datos

En los entornos híbridos o de varias nubes, el cumplimiento normativo se suele complicar

Modelo de responsabilidad compartida

- El modelo de responsabilidad compartida solo es un aspecto de las arquitecturas híbridas y de varias nubes que puede dificultar el cumplimiento normativo.

- El proveedor de servicios implementa algunos de los controles exigidos y, por esa razón, debe aportar pruebas que puedan incorporarse a las auditorías. Afortunadamente, muchas veces los clientes «heredan» controles del CSP, lo que agiliza el cumplimiento normativo si se dispone de la documentación necesaria.

- Desde el punto de vista de las auditorías, la responsabilidad de los elementos que el CSP no supervisa, como las aplicaciones, les corresponde a los usuarios.

Disparidad geográfica

- Otro problema relacionado con el cumplimiento normativo se debe al hecho de que las arquitecturas híbridas y de varias nubes suelen abarcar distintas zonas geográficas y jurisdicciones, lo que abre otro frente más que exige ocuparse de la normativa relativa a la ubicación y la protección de los datos.

Ventajas de los cortafuegos de software

La seguridad de las arquitecturas híbridas y de varias nubes plantea retos que no se pueden superar con las soluciones de seguridad tradicionales tal como están diseñadas. El cortafuegos físico es una herramienta de seguridad fundamental para muchas aplicaciones de red. Sin embargo, no es la única opción cuando se trata de infraestructuras híbridas o de varias nubes modernas y de métodos de desarrollo nativos en la nube.

Protección completa

Protección del tráfico entrante

Es sabido que el perímetro de un entorno híbrido o de varias nubes no está bien definido. Los cortafuegos de software ayudan a definir el perímetro y los puntos de aplicación de políticas deseados.

Por ejemplo: un usuario puede microsegmentar una base de datos y establecer una política que solo le permita comunicarse con ella a una aplicación de back-end en particular. Es una manera de bloquear las amenazas entrantes del mundo exterior, como las diseñadas para infiltrar aplicaciones, robar datos confidenciales o cifrar los datos.

Protección del tráfico saliente

Hoy en día, las aplicaciones modernas acceden de manera habitual a código de terceros y abierto, lo cual obliga a comunicarse con repositorios como GitHub para actualizar su software, con el riesgo añadido de que las actualizaciones se envíen erróneamente a un servidor de comando y control.

Los cortafuegos de software ofrecen protección del tráfico saliente para garantizar que solo se accede a los repositorios necesarios. La protección saliente también permite asegurarse de que solo se accede a las URL aprobadas para prevenir el acceso no autorizado a URL maliciosas o infectadas de malware.

Protección lateral

En la nube, las aplicaciones no funcionan en una burbuja, sino que se comunican a través de las API y de la red. Las aplicaciones también hablan con usuarios de dentro y de fuera de la nube para que estos puedan acceder a ellas.

Si se produce una infiltración en la superficie de protección, los cortafuegos de software previenen el movimiento lateral dentro de la nube, es decir, entre nubes o en la nube privada virtual (VCP). En consecuencia, las amenazas ven muy limitada su capacidad de moverse por una nube o de acceder a otros recursos.

Configuración y mantenimiento relativamente fáciles

El cortafuegos de software no requiere desplazarse hasta una ubicación física, recablear ni interactuar con una CLI. De hecho, la implementación, el escalado y los cambios de políticas suelen estar automatizados. El personal no tiene que dedicar horas y horas a las operaciones cotidianas manuales.