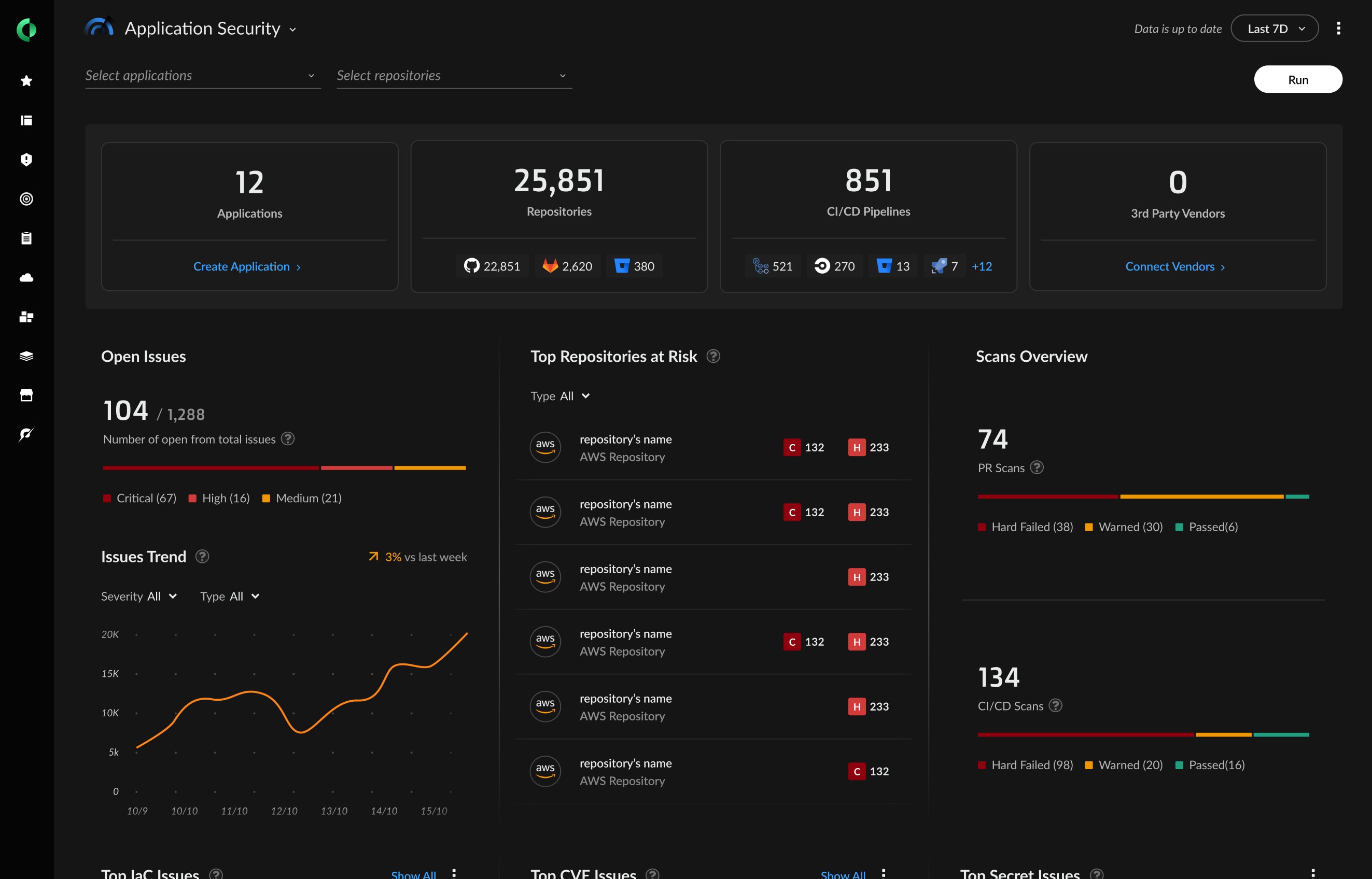

Visibilidad centralizada de todo el ecosistema de ingeniería

El ecosistema de la ingeniería nativa en la nube es cada vez más complejo, por lo que a los equipos de seguridad de las aplicaciones les cuesta mucho obtener la visibilidad que necesitan para protegerlo. El primer paso para garantizar la seguridad de la cadena de suministro de software es contar con un inventario de los lenguajes, los marcos, las herramientas y los ejecutables que se utilizan en el ecosistema. Cortex Cloud ofrece una visión unificada de todas las tecnologías en uso y de los riesgos de seguridad que llevan asociados.

Analice los distintos lenguajes y repositorios con una precisión imbatible

Detecte riesgos de seguridad en los distintos tipos de código para los lenguajes más utilizados.

Conecte los riesgos que afectan a la infraestructura y a las aplicaciones

Céntrese en los riesgos críticos que están expuestos en su base de código, elimine los falsos positivos y priorice las correcciones lo antes posible.

Visualice su cadena de suministro de software

Obtenga un inventario consolidado de los riesgos que afectan a sus ciclos de CI/CD y al código en todo su ecosistema de ingeniería.

Catalogue su cadena de suministro de software

Genere una lista de materiales de software (SBOM) para llevar un control de todas las fuentes de riesgo para las aplicaciones y conocer mejor su superficie de ataque.