Esta publicación forma parte de una serie de blog en curso en la que se analizan las “Apuestas seguras” (predicciones que es casi seguro que se cumplan) y las “Apuestas arriesgadas” (predicciones que es menos probable que se cumplan) con respecto a la ciberseguridad en 2017.

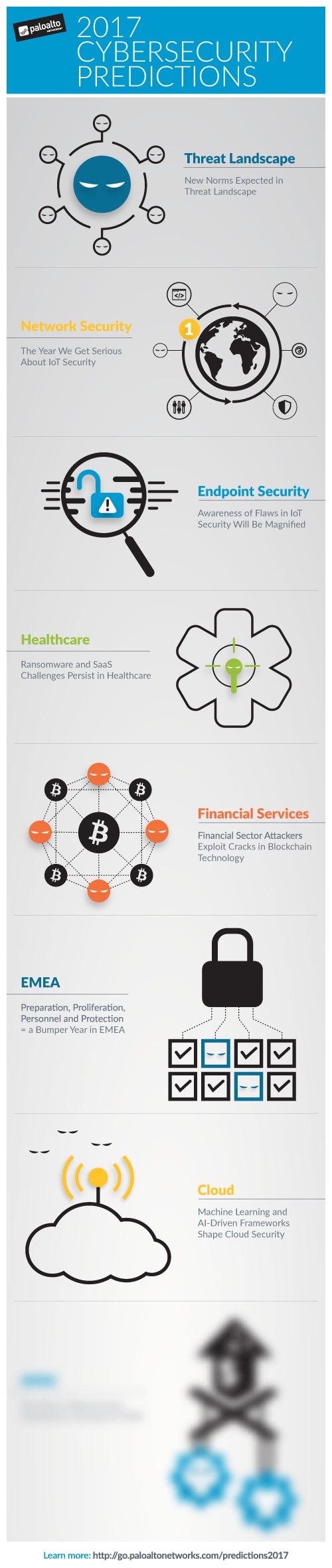

Estas son nuestras predicciones para la nube en 2017:

Apuestas seguras

Una estrategia de seguridad híbrida con varias nubes será lo normal entre los equipos de seguridad de la información

En los últimos años, la huella digital de las organizaciones ha sobrepasado los confines del centro de datos y la nube privada locales para pasar a un modelo que ahora incorpora SaaS y nubes públicas. Hasta la fecha, los equipos de seguridad de la información habían optado por un enfoque reactivo mientras intentaban implementar una estrategia de seguridad integral en toda su arquitectura híbrida. En 2017, veremos un esfuerzo conjunto de los equipos de seguridad de la información para diseñar e implementar una estrategia de seguridad de varias nubes destinada a abordar las necesidades digitales emergentes de sus organizaciones. Para mantener una estrategia de seguridad coherente, una visibilidad generalizada y una facilidad de gestión de la seguridad en todas las nubes, los equipos de seguridad ampliarán su estrategia más allá de las consideraciones de seguridad para nubes públicas y privadas y también se centrarán en habilitar de forma segura las aplicaciones SaaS.

Los cambios en las leyes de privacidad de datos afectarán a la hora de elegir soluciones seguridad en la nube

Las leyes de privacidad de datos transfronterizos desempeñan un papel fundamental a la hora de plantearse opciones de computación en la nube para organizaciones de todo el mundo. Con los recientes sucesos, como el Brexit y la expansión de las restricciones para los flujos de datos transfronterizos en Asia-Pacífico, los líderes de seguridad informática buscarán flexibilidad y adaptabilidad en sus proveedores de seguridad en la nube en 2017. Las ofertas de seguridad en la nube deben abordar la diversidad entre las distintas nubes, aplicar una política de seguridad coherente y adaptarse a las leyes sobre la privacidad de datos del país en el que residen esos datos. La nube europea de WildFire constituye un estupendo ejemplo de cómo contar con una presencia regional para cumplir los requisitos locales de residencia de los datos. Se trata de una estructura global de análisis de amenazas impulsada por la comunidad y basada en la nube que correlaciona la información de las amenazas y crea conjuntos de reglas de prevención que se pueden aplicar en los entornos públicos, privados y de SaaS de las organizaciones con sede fuera de Europa.

Infracción a gran escala en la nube pública

El entusiasmo y el interés por el uso de la nube pública nos recuerdan a los primeros días de Internet. Casi todas las organizaciones con las que hablamos están usando o esperan usar Amazon Web Services (AWS) o Microsoft Azure para nuevos proyectos. Y, a partir de esta observación, predecimos que un incidente de seguridad que tendrá como consecuencia la pérdida de datos almacenados en una nube pública captará la atención internacional. La realidad es que, dado el volumen de datos que se perdieron el año pasado, es probable que ya se hayan producido una o varias infracciones con éxito, solo que la ubicación específica (privada, pública, SaaS) de los datos pocas veces se revela. No obstante, esto va a cambiar a medida que cada vez más empresas trasladen sus aplicaciones esenciales para el negocio a la nube pública.

La base de la predicción es doble. Los proveedores de nube pública son más seguros que la mayoría de las organizaciones, pero su protección es para la infraestructura subyacente —no necesariamente para las aplicaciones en uso, el acceso concedido a esas aplicaciones y los datos disponibles mediante su utilización—. A los atacantes no les importa dónde esté ubicado su objetivo. Su fin es conseguir acceso a su red, navegar hasta el objetivo (ya sean datos, propiedad intelectual o recursos informáticos excedentes) y, a continuación, llevar a cabo su objetivo final, con independencia de la ubicación. Desde esta perspectiva, su implementación de la nube pública debe considerarse una extensión de su centro de datos y los pasos para protegerla no deben distar de aquellos que sigue para proteger al primero.

La velocidad del movimiento de nube pública, combinada con las declaraciones de “infraestructura más segura” está, en algunos casos, dando lugar a atajos de seguridad en los que se proporciona una seguridad escasa o nula. Con demasiada frecuencia oímos de boca de los clientes y los clientes potenciales que el uso de servicios de seguridad nativos o productos de seguridad puntuales es suficiente. La realidad es que el filtrado básico y las listas de control de acceso no ayudan mucho a reducir la superficie expuesta a amenazas, mientras que abrir TCP/80 y TCP/443 habilita cerca de 500 aplicaciones de todo tipo, incluidos proxies, túneles cifrados y aplicaciones de acceso remoto. El filtrado de puerto no puede prevenir las amenazas ni controlar los movimientos de los archivos y solo mejora ligeramente si se combina con productos puntuales de detección y corrección, o aquellos que solo previenen las amenazas conocidas. Esperamos que, a medida que los proyectos de nube pública aumentan en volumen y alcance, se aplique más diligencia a la parte relacionada con el cliente del modelo de responsabilidad de seguridad compartida. Entre las consideraciones se deben incluir una visibilidad y un control completos en el nivel de las aplicaciones, así como la prevención de amenazas conocidas y desconocidas, sin perder de vista la automatización para aprovechar lo que se ha aprendido y usarlo con el objetivo de mejorar continuamente las técnicas de prevención para todos los clientes.

Apuestas arriesgadas

Seguridad autónoma: aumento de las estructuras de seguridad impulsadas por el aprendizaje automático y la inteligencia artificial

En 2016 se presentaron coches sin conductor y drones para selfis a los consumidores. La tecnología que hay detrás de estas innovaciones está impulsada en gran medida por la inteligencia artificial y el aprendizaje automático. El uso de ambas técnicas no es nuevo en el campo de la ciberseguridad. Los proveedores de ciberseguridad han estado utilizándolas para el análisis de amenazas y los retos de datos masivos que plantea la inteligencia sobre amenazas. Sin embargo, la amplia disponibilidad de estructuras de inteligencia artificial y aprendizaje automático de código abierto y la simplicidad de automatización asociada a ellas redefinirán los enfoques de automatización de la seguridad en los equipos de seguridad de la información. Actualmente, la automatización de la seguridad se basa en simplificar y agilizar tareas monótonas asociadas con la definición y la aplicación de políticas de ciberseguridad. Pero pronto, los equipos de seguridad de la información utilizarán las estructuras de inteligencia artificial y aprendizaje automático para implementar estrategias de seguridad predictivas en infraestructuras de nube pública, privada y SaaS. Ya hemos visto los primeros ejemplos que reflejan ese enfoque. Los proyectos de código abierto, como MineMeld, están redefiniendo el planteamiento de los equipos de seguridad de la información sobre el aprovechamiento de los datos de amenazas recopilados de forma externa y su uso para configurar automáticamente políticas de seguridad en función de las necesidades específicas de la organización. De 2017 en adelante, veremos un aumento en los enfoques autónomos con respecto a la ciberseguridad.

API no segura: subversión de la automatización para atacar su nube

Las interfaces de programación de aplicaciones (API) se han convertido en la base para acceder a servicios dentro de las nubes. Al percatarse de los posibles problemas asociados a los métodos de autenticación tradicionales y las prácticas de almacenamiento de credenciales (contraseñas codificadas de forma rígida), los proveedores de servicios en la nube han implementado mecanismos de autenticación (claves de API) y servicios de metadatos (contraseñas temporales) como alternativas que optimizan el desarrollo de las aplicaciones. En enfoque de API está muy extendido en todos los servicios en la nube y, en muchos casos, no es seguro. Proporciona un nuevo vector de ataque a los hackers y, a partir de 2017, escucharemos más casos de infracciones que aprovechan las API abiertas y poco seguras para poner en peligro las nubes.

¿Cuáles son sus predicciones de ciberseguridad en lo que respecta a la nube? Comparta sus ideas en los comentarios y manténgase atento a la próxima publicación de esta serie en la que compartiremos predicciones para el sector Asia-Pacífico.