- 1. ¿Cómo funciona una SWG?

- 2. ¿Por qué son tan importantes las SWG?

- 3. Ventajas de las SWG

- 4. Funciones de las SWG

- 5. Retos habituales de la implementación de las SWG

- 6. ¿Cómo aplican las SWG las políticas de uso aceptable?

- 7. ¿Cómo protegen las SWG a teletrabajadores y sucursales?

- 8. ¿Qué función desempeñan las SWG en el cumplimiento de los requisitos normativos?

- 9. Diferencia entre las SWG y los cortafuegos

- 10. Diferencia entre las SWG y los proxies

- 11. Evolución de las SWG

- 12. El futuro de las SWG

- 13. Cómo elegir una puerta de enlace web segura

- 14. Preguntas frecuentes sobre las puertas de enlace web seguras

- ¿Cómo funciona una SWG?

- ¿Por qué son tan importantes las SWG?

- Ventajas de las SWG

- Funciones de las SWG

- Retos habituales de la implementación de las SWG

- ¿Cómo aplican las SWG las políticas de uso aceptable?

- ¿Cómo protegen las SWG a teletrabajadores y sucursales?

- ¿Qué función desempeñan las SWG en el cumplimiento de los requisitos normativos?

- Diferencia entre las SWG y los cortafuegos

- Diferencia entre las SWG y los proxies

- Evolución de las SWG

- El futuro de las SWG

- Cómo elegir una puerta de enlace web segura

- Preguntas frecuentes sobre las puertas de enlace web seguras

¿Qué es una puerta de enlace web segura (SWG)?

- ¿Cómo funciona una SWG?

- ¿Por qué son tan importantes las SWG?

- Ventajas de las SWG

- Funciones de las SWG

- Retos habituales de la implementación de las SWG

- ¿Cómo aplican las SWG las políticas de uso aceptable?

- ¿Cómo protegen las SWG a teletrabajadores y sucursales?

- ¿Qué función desempeñan las SWG en el cumplimiento de los requisitos normativos?

- Diferencia entre las SWG y los cortafuegos

- Diferencia entre las SWG y los proxies

- Evolución de las SWG

- El futuro de las SWG

- Cómo elegir una puerta de enlace web segura

- Preguntas frecuentes sobre las puertas de enlace web seguras

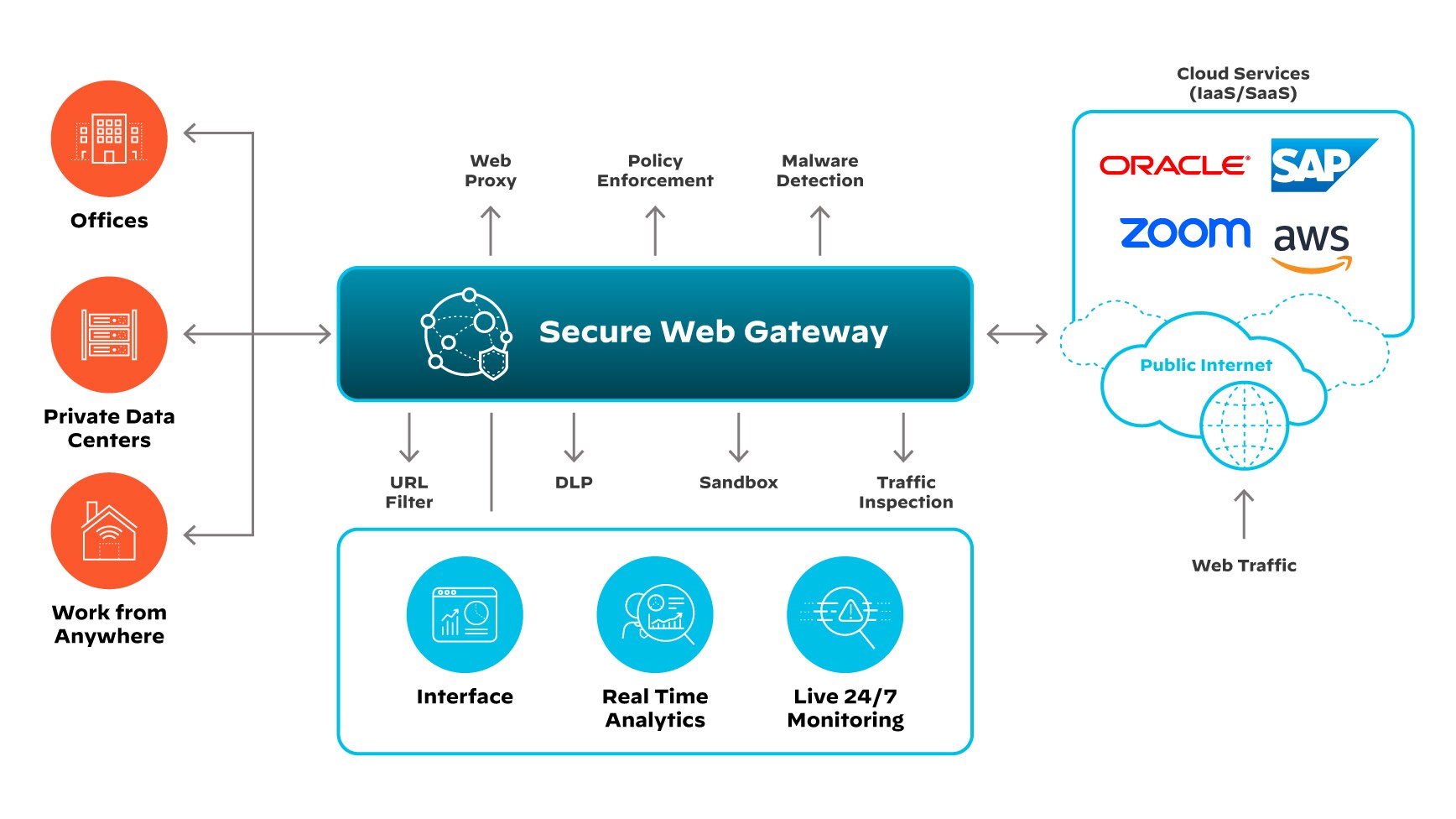

La puerta de enlace web segura se sitúa entre los usuarios e internet para filtrar el tráfico y garantizar la aplicación de las políticas de uso aceptable y de seguridad.

Estas son las principales funciones de las SWG:

- Filtrado de URL

- Funciones antimalware y prevención de amenazas

- Funciones de control de las aplicaciones

Una SWG sirve para gestionar y controlar el flujo de datos entre la red e internet.

La SWG puede implementarse de varias formas distintas:

- Servidores físicos

- Máquinas virtuales y servicios basados en la nube

- Aplicaciones de software

Las puertas de enlace web seguras inspeccionan el tráfico de los dispositivos del cliente que intentan conectarse a los recursos de internet. Las solicitudes web salientes de un dispositivo del cliente se conectan primero a través de la SWG. Esta, que hace las veces de puerta de enlace, autentica al usuario y examina la solicitud para asegurarse de que no infringe las políticas de uso aceptable. La solicitud solo prosperará si la SWG considera que es apropiada y segura. Los datos entrantes se someten a una inspección similar antes de llegar a los usuarios.

Básicamente, las SWG protegen a los usuarios de las amenazas en línea a la vez que garantizan la aplicación de las políticas de uso aceptable. Son una especie de puntos de control de los datos que salvaguardan el acceso a internet, bloquean tanto el tráfico web malicioso como el malware y evitan que las organizaciones sufran filtraciones de datos.

¿Por qué son tan importantes las SWG?

Las puertas de enlace web seguras son importantes porque protegen a las organizaciones de las ciberamenazas ocultas, especialmente las contenidas en el tráfico web cifrado, a la vez que reducen el riesgo de que se produzcan interrupciones de la actividad empresarial.

En el panorama digital actual, una puerta de enlace web segura es un componente fundamental debido a que las ciberamenazas cada vez son más complejas y frecuentes. Los ciberdelincuentes no paran de inventar nuevas tácticas y técnicas para desactivar los mecanismos de defensa, una de las cuales consiste en camuflar el código malicioso con sitios web de apariencia legítima. Cada vez que acceden a uno de estos sitios web en riesgo, los usuarios filtran credenciales o exponen a las organizaciones a código dañino sin darse cuenta, todo lo cual, si pasa desapercibido, puede causar estragos.

Así las cosas, la falta de una puerta de enlace de seguridad sólida eleva el riesgo al que están expuestos los activos digitales de una organización de manera exponencial. Tal riesgo podría dar lugar a accesos no autorizados, robo de datos e interrupción de las operaciones empresariales, sobre todo con la generalización de los ataques de phishing y de ransomware, que cada vez son más habituales. Sin la debida barrera de seguridad que proporciona una SWG, un ataque de ransomware podría tomar a una organización como rehén y dañar gravemente tanto sus finanzas como su reputación.

Actualmente, predomina el tráfico web cifrado, sobre todo el que utiliza el protocolo HTTPS. Toda organización que carezca de una SWG que se encargue de descifrar e inspeccionar el tráfico de manera eficaz corre el riesgo de sufrir las amenazas de seguridad encubiertas contenidas en los canales cifrados.

Ventajas de las SWG

- Reducen la superficie de ataque externa al minimizar los posibles vectores de ataque que suelen explotar los actores de amenazas.

- Ayudan a las empresas a llevar a cabo sus proyectos de digitalización, migración a la nube y transformación de la plantilla.

- Ofrecen a los teletrabajadores acceso seguro a internet, las aplicaciones SaaS y los recursos en línea que necesitan.

- Protegen la conectividad a internet crucial para las operaciones de TI, como la de los servidores y los dispositivos sin periféricos.

- Refuerzan la infraestructura de ciberseguridad gracias a la protección de los datos críticos y las operaciones conectadas a la web.

Funciones de las SWG

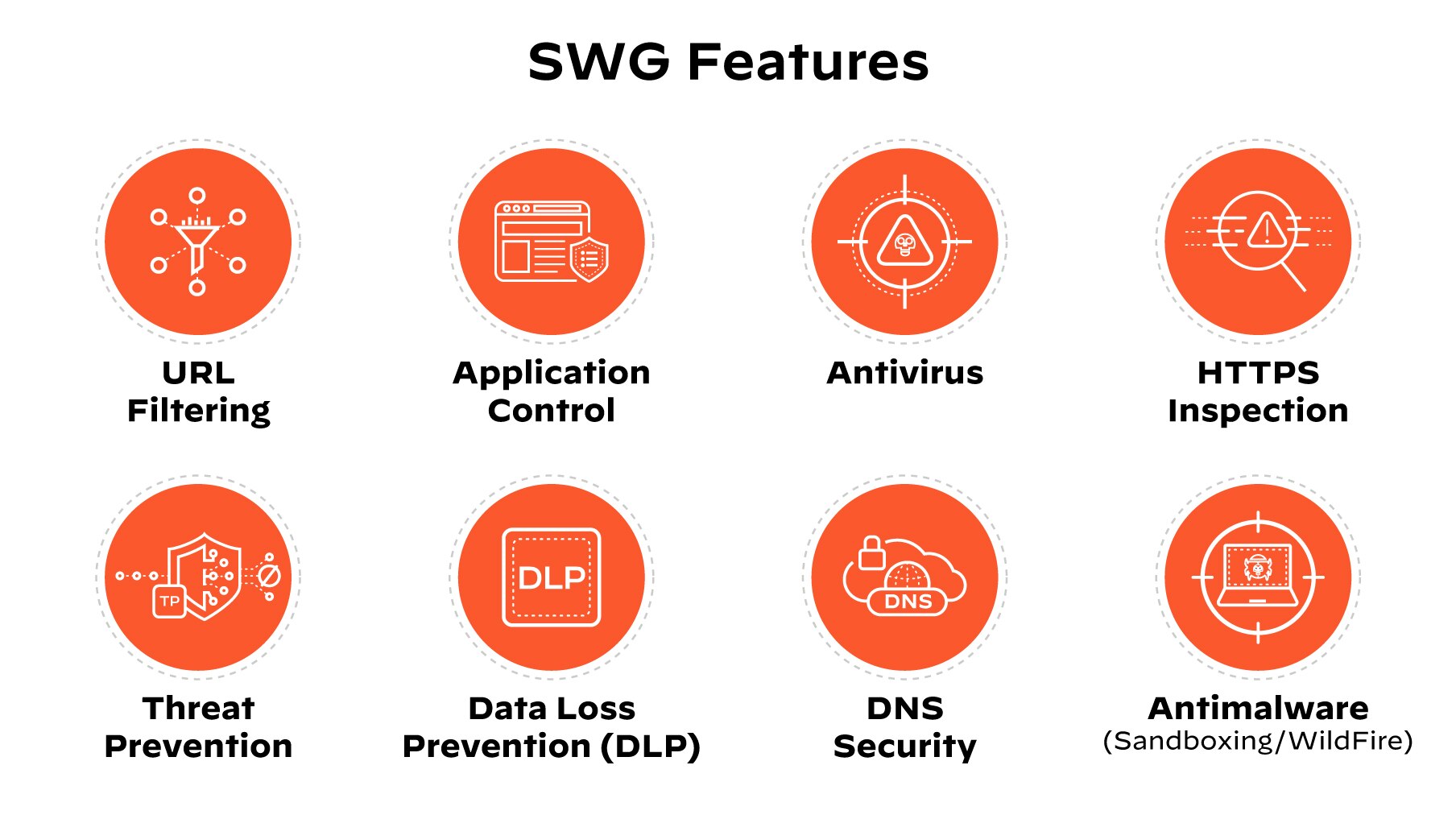

Filtrado de URL

El filtrado de URL controla el acceso a los sitios web para prevenir que se acceda a contenido web inapropiado o malicioso. El tráfico web se clasifica como «permitido», «denegado», «malicioso» o «desconocido/sospechoso» en función de la categoría a la que pertenezca la URL, los usuarios, los grupos o los dispositivos. A continuación, se le asigna un nivel de riesgo bajo, medio o alto. Esto permite a los administradores proteger sus redes de las amenazas web como el phishing, el malware, el ransomware y las conexiones de comando y control, al tiempo que les proporciona información sobre quién está accediendo a sitios web peligrosos.

Prevención de amenazas

La prevención de amenazas detiene los ataques por inyección, los exploits y la actividad maliciosa de comando y control dirigida a las vulnerabilidades de las aplicaciones web mediante un sistema de prevención de intrusiones. Por su parte, las funciones de prevención de amenazas avanzadas son capaces de detectar patrones anómalos en los paquetes y el tráfico, así como evitar los ataques web en los que se emplean herramientas de hackeo.

Control de aplicaciones

Esta función permite a los administradores crear controles de acceso web detallados basados en la identificación de los usuarios, así como limitar o bloquear el uso de las aplicaciones web o de sus funciones y widgets, para garantizar la privacidad y la seguridad de los datos de la organización.

Prevención de pérdida de datos

La prevención de pérdida de datos (DLP) evita que la información crítica o confidencial salga de la red de una organización. Protege a las empresas de la pérdida no intencionada de datos valiosos supervisando el movimiento de los datos e imponiendo el cumplimiento de los estándares y la normativa del sector.

Antivirus y antimalware

El software antivirus sirve para prevenir, detectar y eliminar software dañino, como virus, troyanos, gusanos, spyware y adware. Emplea firmas de virus en tiempo real para proteger los dispositivos de los usuarios finales de las infecciones.

Por su parte, el software antimalware busca archivos maliciosos en el contenido web y los bloquea. Ambas soluciones utilizan técnicas de sandboxing de la red para analizar el malware y mitigar los riesgos que plantean los ataques desconocidos con ejecutables y sin archivos.

Seguridad DNS

Los adversarios utilizan el tráfico DNS para crear canales de comando y control fiables, atacar a los hosts que pertenecen a la red corporativa desde internet, perpetrar ataques por denegación de servicio distribuido (DDoS) y hasta hacerse con el control de los dominios de una organización para dañar su reputación. Las herramientas de seguridad DNS identifican estos tipos de ataque y los bloquean.

Inspección de HTTPS

La inspección de HTTPS examina el tráfico con cifrado SSL que atraviesa la puerta de enlace para protegerlo. Primero descifra el tráfico con la clave pública del remitente, lo inspecciona y lo protege y, después, vuelve a cifrar el contenido antes de enviarlo al destinatario.

Retos habituales de la implementación de las SWG

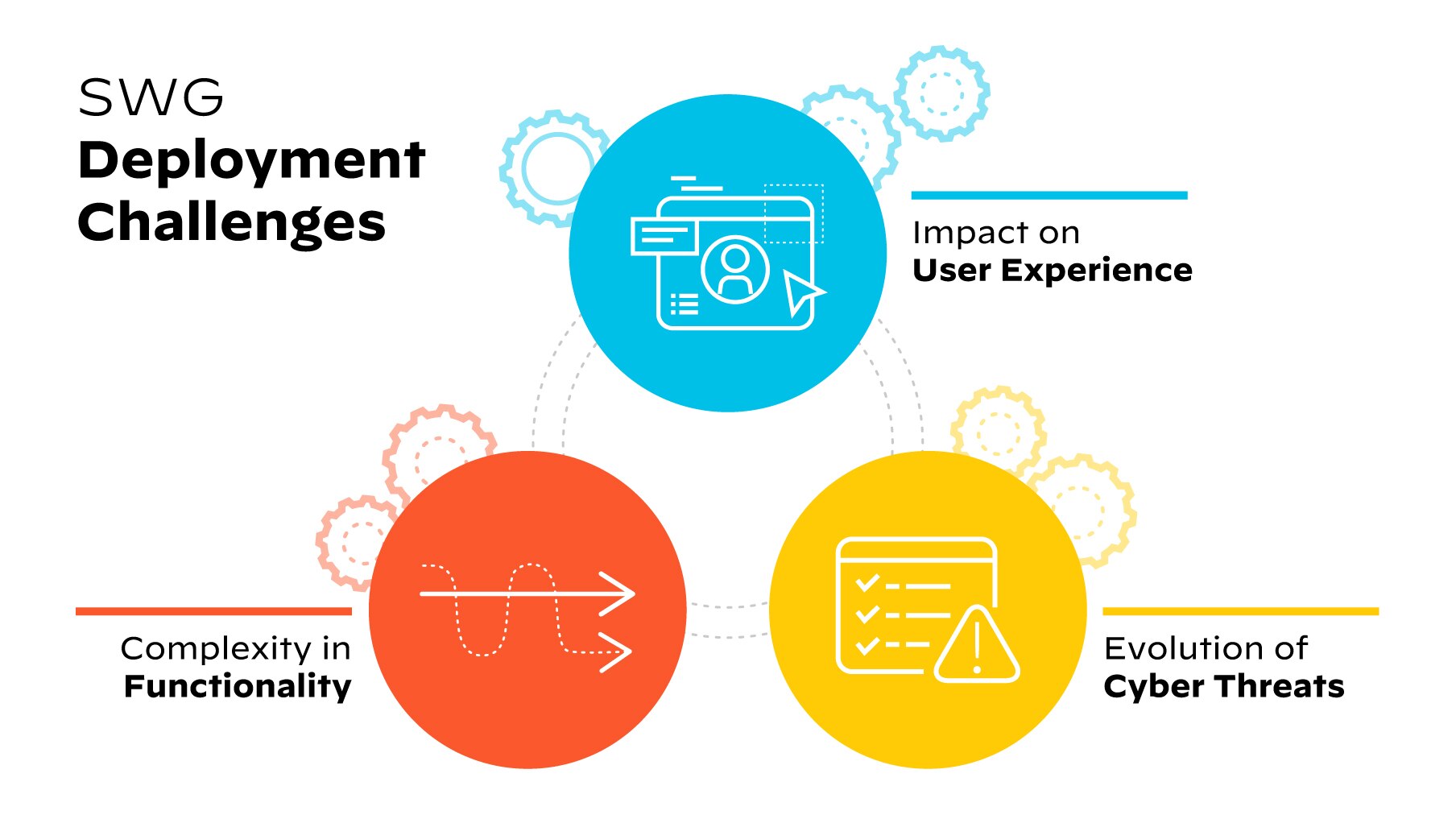

Complejidad de las funciones

Uno de los retos más habituales que suelen aparecer a la hora de implementar las SWG reside en su complejidad inherente. Si se implementa por separado, una SWG puede llegar a convertirse en un producto independiente más, desconectado del resto de las soluciones de seguridad y que siempre exigirá una gestión ad hoc.

Sin embargo, si se integra de manera nativa con el resto de las tecnologías de seguridad, por ejemplo, en el marco de un servidor perimetral de acceso seguro (SASE), los equipos de seguridad pueden disfrutar de una mayor visibilidad y de una gestión unificada en un panel fácil de interpretar que facilite la supervisión y la aplicación de los mecanismos de seguridad.

Efectos para la experiencia del usuario

La protección del tráfico de internet mediante el uso de infraestructuras locales tradicionales es un proceso que puede deteriorar la experiencias del usuario. Desviar todo el tráfico web a un centro de datos centralizado no hará sino aumentar la latencia y degradar el rendimiento, lo que se traducirá en experiencias del usuario que dejen bastante que desear. Una mala experiencia del usuario puede, no ya entorpecer la productividad de los trabajadores, sino ser una fuente de frustración y llevar a que los usuarios desactiven o eviten los controles de seguridad.

Evolución de las ciberamenazas

El avance continuo de las ciberamenazas es otra dificultad nada desdeñable. Los ciberataques modernos han evolucionado para incluir tácticas en las que los adversarios utilizan plataformas SaaS legítimas con el fin de alojar contenido malicioso, emplear kits de phishing para perpetrar ataques a gran escala y ejecutar ataques de tipo «meddler-in-the-middle» para robar credenciales. Cuanto más innovadoras son las estrategias de ataque de los ciberdelincuentes, menos eficaces son las soluciones de SWG tradicionales que se basan en hashes, firmas estáticas y el rastreo sin conexión del contenido de las páginas web.

¿Cómo aplican las SWG las políticas de uso aceptable?

Una puerta de enlace web segura puede autenticar a los usuarios a través de métodos como el inicio de sesión único o el uso de nombres de usuarios y contraseñas explícitos. Basándose en esta identidad, la SWG puede aplicar reglas de acceso en función de cada usuario. Por ejemplo, un usuario que tratara de acceder a un sitio web de hackeo sería identificado por la SWG y se le aplicaría el nivel de acceso oportuno. Puede bloquear a los usuarios normales, pero permitir el acceso a alguien del equipo de ciberseguridad que necesite investigar dichos sitios web.

Las empresas suelen implementar políticas de uso aceptable que definen las actividades en línea que están permitidas. Estas políticas pueden bloquear el acceso a ciertas categorías de sitios web, como las de juegos y apuestas o las de contenido para adultos.

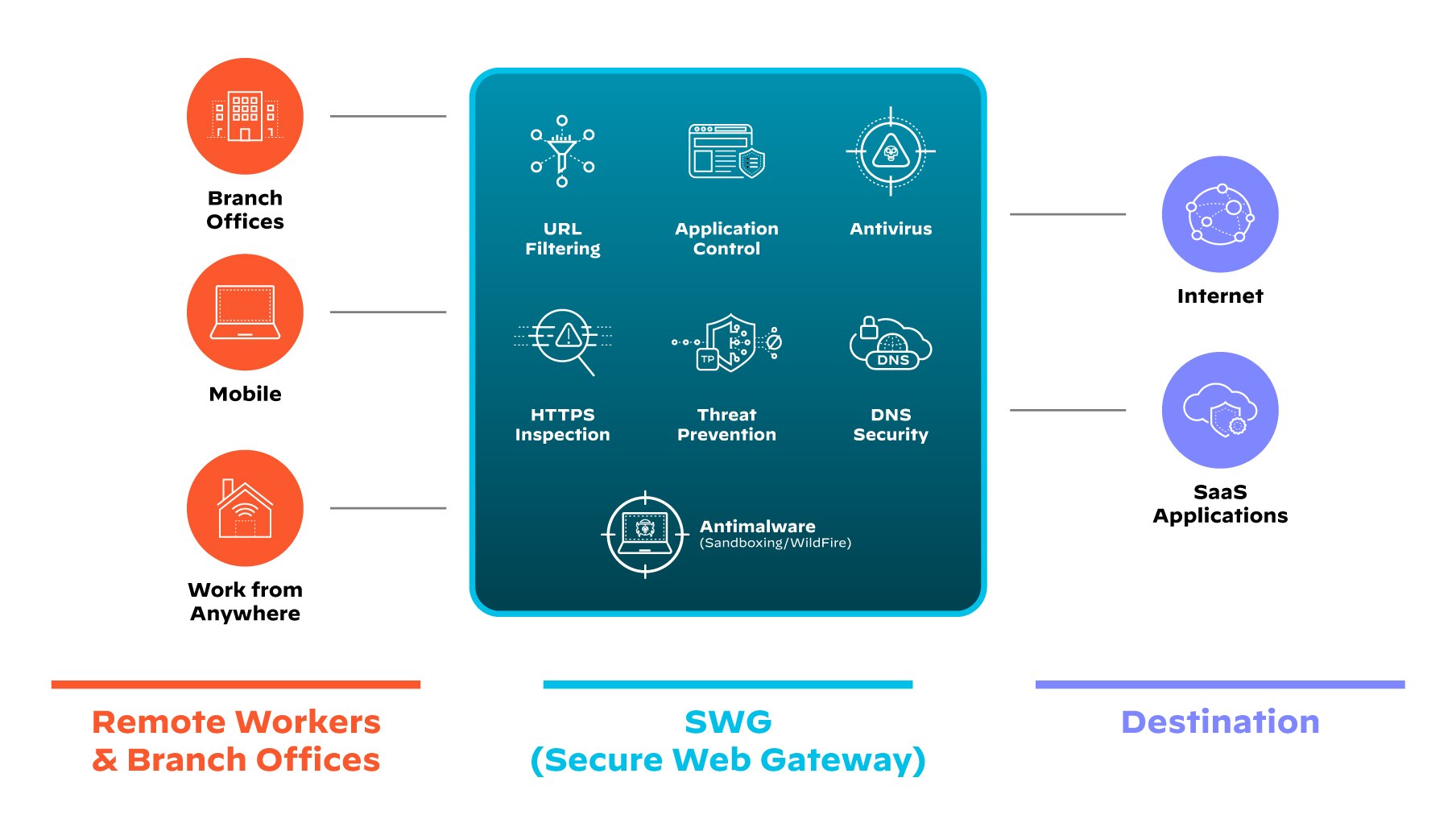

¿Cómo protegen las SWG a teletrabajadores y sucursales?

Las SWG en la nube resultan de especial utilidad para proteger a los teletrabajadores porque hacen de intermediarias entre los usuarios distribuidos geográficamente e internet. Las sucursales que carecen de centro de datos o SWG local también pueden beneficiarse de un modelo basado en la nube y olvidarse del desvío del tráfico web a un centro de datos lejano.

Durante muchos años, las SWG se han implementado como dispositivos proxy web locales, incluso para el tráfico de las sucursales y de los usuarios remotos, que se desviaba mediante túneles IPsec específicos o redes privadas virtuales (VPN). Sin embargo, estas SWG —anteriores a la era de la nube y basadas en una arquitectura radial— no están pensadas para dar servicio a las redes distribuidas de hoy en día.

¿Qué función desempeñan las SWG en el cumplimiento de los requisitos normativos?

Las puertas de enlace web seguras desempeñan un papel fundamental en el cumplimiento normativo en multitud de sectores económicos. Las SWG resultan de gran utilidad en sectores como el de la salud o los servicios financieros, que deben tratar datos especialmente sensibles y satisfacer requisitos de auditoría muy estrictos. Utilizar un proxy, así como funciones de DLP, facilita la inspección del tráfico para buscar posibles filtraciones de datos o intercambios de información confidencial de los clientes no autorizados, lo que garantiza la adhesión a los estándares normativos.

Respecto a las normativas, como el Reglamento General de Protección de Datos (RGPD) en Europa, las SWG y la DLP ofrecen los controles necesarios para salvaguardar los datos de los residentes en la UE. Al garantizar el cumplimiento de los reglamentos regionales en materia de tratamiento y transferencia de los datos, las posibles infracciones de las reglas que afectan a la ubicación de los datos quedan mitigadas.

Además, los logs y los informes son útiles durante las auditorías, y ofrecen registros detallados de las transferencias de datos, los sitios web a los que se accede y posibles incidentes de seguridad para demostrar el cumplimiento normativo. Es más, el control detallado del acceso a las aplicaciones que ofrecen las SWG puede ser indispensable en sectores cuyas aplicaciones SaaS están sujetas a una normativa muy rigurosa.

La personalización proporciona ventajas adicionales relacionadas con el cumplimiento normativo. Las SWG tienen la posibilidad de adaptarse a reglamentos especiales —ya sea porque afecten a un sector determinado o a una ubicación geográfica concreta— para que las empresas puedan cumplir normas más estrictas en materia de acceso, almacenamiento o transferencia de los datos.

Por último, implementar unas SWG que se actualicen con regularidad ayuda a las organizaciones a mantener la conformidad con la normativa, ya sea nueva o una versión modificada. Las normativas cambian, y las actualizaciones permiten a las empresas asegurarse de que sus estrategias de cumplimiento normativo se ajustan oportunamente.

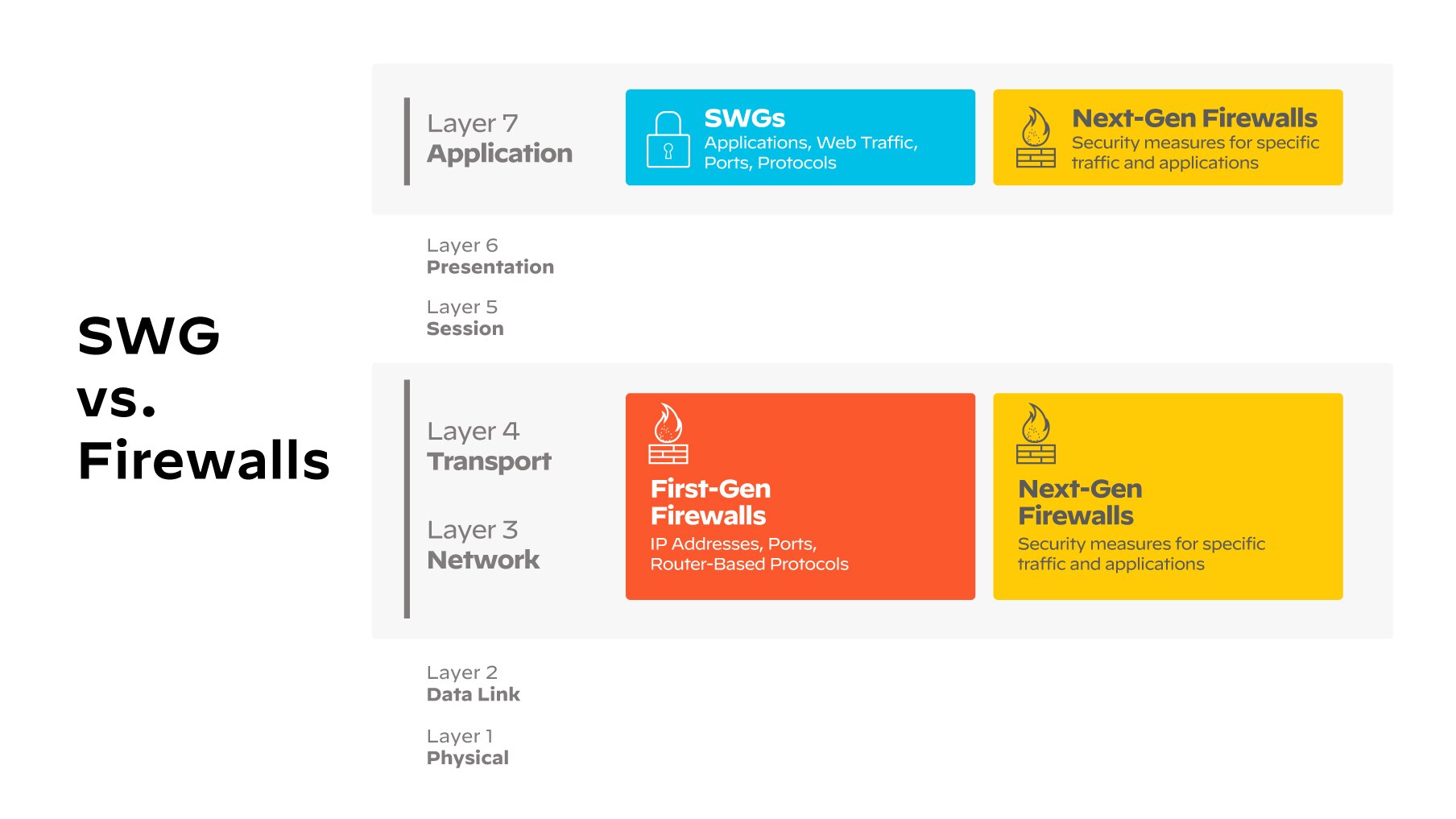

Diferencia entre las SWG y los cortafuegos

Mientras que los cortafuegos se centran en la inspección de las capas de la red, las SWG permiten ver la capa de las aplicaciones en profundidad. Aunque las SWG ofrecen funciones avanzadas, no están pensadas para sustituir los cortafuegos, sino para complementar sus mecanismos de seguridad.

Cortafuegos y SWG brindan funciones distintas, aunque complementarias, en términos de seguridad de la red. Los cortafuegos de primera generación, que actuaban en las capas 3 y 4 de la red, se centraban en inspeccionar las direcciones IP, los puertos y los protocolos basados en el enrutador. Esta inspección determinaba la permisibilidad de las conexiones en función de unos parámetros de red concretos.

Los cortafuegos de nueva generación fueron más allá y empezaron a funcionar tanto en la capa de la red (capas 3 y 4) como en la de las aplicaciones (capa 7). Estos cortafuegos, además de inspeccionar los paquetes en mayor profundidad dentro del modelo de interconexión de sistemas abiertos (OSI), aplican medidas de seguridad basadas en distintos tipos de tráfico o aplicaciones específicas. Las funciones cubren tanto aspectos básicos de la red como datos más sofisticados de las aplicaciones.

En cambio, las SWG convencionales funcionan, fundamentalmente, en la capa de las aplicaciones (capa 7). Proporcionan un servicio de inspección de la seguridad que examina las aplicaciones, el tráfico web y un conjunto más amplio de puertos y protocolos que va más allá de los límites de la red tradicionales. En definitiva, las SWG en la nube modernas, implementadas en el marco de una plataforma de servicios de seguridad perimetral (SSE), combinan las funciones propias de las SWG —como el filtrado de URL avanzado, el descifrado SSL, el control de las aplicaciones SaaS y la prevención de amenazas avanzadas— con las de los cortafuegos para brindar un mecanismo de defensa de seguridad web más global.

Diferencia entre las SWG y los proxies

Cuando las SWG se definieron por primera vez como una categoría del mercado de la seguridad, la mayoría de las soluciones procedían de proveedores de proxy web. Sin embargo, no es lo mismo una SWG que un proxy web. Un proxy es una función de red, mientras que la SWG es una solución de seguridad.

Un proxy es un ordenador o aplicación de software independiente que media entre el cliente final (como un ordenador de sobremesa o un dispositivo móvil) y un destino deseado (un sitio web, un servidor o una aplicación web o en la nube, por ejemplo). Los proxies, que actúan como un intermediario entre el cliente y el destino, inspeccionan el tráfico y blindan la dirección de protocolo de internet (IP) frente al destino para proporcionar, así, una capa de seguridad y privacidad.

Existen dos tipos básicos de proxies: explícitos y transparentes. Un proxy explícito requiere configuración en el lado del cliente, así que los usuarios suelen ser conscientes de su presencia debido a la configuración del dispositivo y la autenticación. Por otro lado, un proxy transparente es invisible para los usuarios y redirige las consultas del cliente sin necesidad de configurar nada en el lado del cliente. Cada tipo tiene una función en la ciberseguridad, con sus ventajas e inconvenientes.

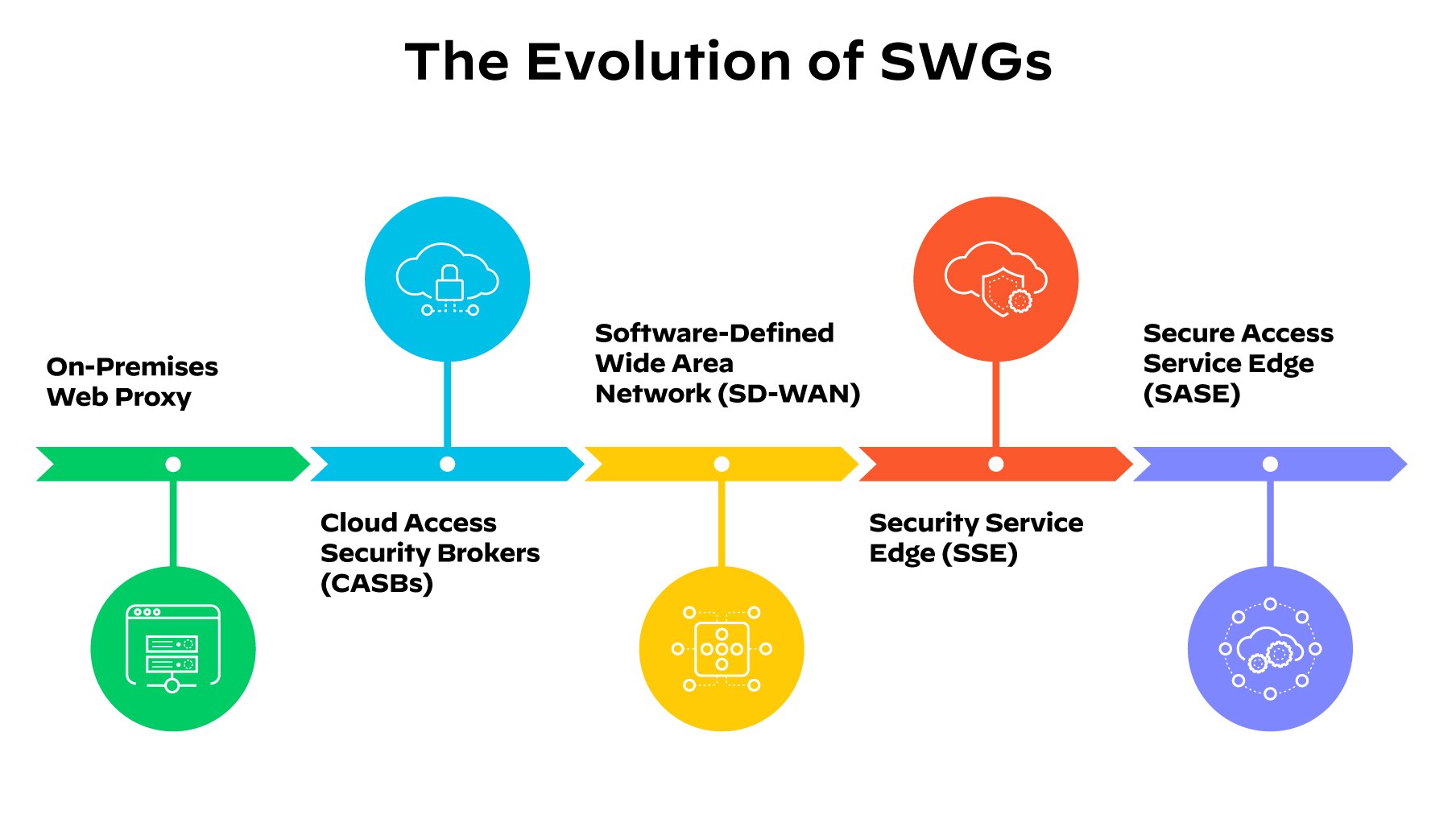

Evolución de las SWG

Las puertas de enlace web seguras llevan existiendo desde finales de la década de 1990 y principios de los años 2000. La necesidad de utilizar la tecnología SWG se hizo patente con el auge de internet y el posterior incremento de las amenazas web. El uso de internet entre empresas y particulares se disparó, y la supervisión y filtrado del contenido web malicioso se volvió imprescindible.

Las funciones brindadas desde siempre por las puertas de enlace web seguras empezaron a integrarse en un concepto denominado «servicios de seguridad perimetral» (SSE). La tecnología SSE se desarrolló para mejorar el acceso público a las aplicaciones mediante la integración de la seguridad de internet a través de una puerta de enlace web segura. Junto a la SWG, los SSE también facilitan acceso seguro a las aplicaciones privadas —a las que, tradicionalmente, se ha accedido a través de túneles VPN— incorporando conexiones más ubicuas y seguras mediante el acceso Zero Trust a la red (ZTNA).

Después, los SSE empezaron a absorber agentes de seguridad de acceso a la nube (CASB) y funciones de prevención de pérdida de datos (DLP), así como cortafuegos como servicio (FWaaS), para brindar un conjunto de funciones de seguridad más completo.

Por último, se incorporaron las soluciones de red, como las redes de área extensa definidas por software (SD-WAN). La combinación de SSE y SD-WAN dio lugar a un nuevo marco conocido como «servidor perimetral de acceso seguro» (SASE).

Las soluciones SASE representan la fase actual de la evolución de las puertas de enlace web seguras, síntoma de una tendencia hacia unos paradigmas de ciberseguridad más completos e integrados y unos modelos de gestión de la red consolidada en una única plataforma.

El futuro de las SWG

El futuro de las SWG está virando hacia unos modelos en la nube mejorados con IA que, durante la próxima década, darán un mayor protagonismo a la escalabilidad y la ciberresiliencia.

Las primeras SWG se implementaron encima de los dispositivos proxy web locales ubicados en campus, oficinas centrales y centros de datos. Este modelo era adecuado cuando los empleados trabajaban, principalmente, desde oficinas centralizadas. Sin embargo, con el teletrabajo y la adopción de aplicaciones SaaS basadas en la nube, la eficiencia se vio cercenada por el enrutamiento de todo el tráfico web a través de dispositivos locales.

Con el paso del tiempo, muchos proveedores de SWG han sustituido sus proxies web locales por proxies en la nube. Los proxies de SWG en la nube pueden ser útiles para organizaciones con arquitecturas de proxy consolidadas o para los requisitos del cumplimiento normativo. También está el caso de muchas organizaciones empresariales sin requisitos de proxy que han adoptado soluciones SSE modernas sin utilizar sus funciones de proxy.

La inteligencia artificial (IA) también ha tenido repercusiones notables en los desarrollos recientes de la tecnología SWG. La IA ayuda a detectar las amenazas y gestionar las operaciones de seguridad gracias a la identificación y el bloqueo de los ataques web de manera integrada y en tiempo real. Estas amenazas abarcan desde el spear phishing hasta las intrusiones multivectoriales. Las SWG basadas en la IA pueden analizar el tráfico web a gran escala rápidamente y contrarrestar las amenazas web dinámicas y muy evasivas con eficacia.

De cara al futuro, las organizaciones no deberían limitarse a actualizar las implementaciones de SWG que ya tienen. De aquí a tres o cinco años, tendrán que ocuparse también de las necesidades operativas, como la integración nativa, la gestión simplificada y la supervisión de la experiencia digital con la tecnología AIOps. La solución idónea ofrecerá una capacidad dinámica, una escalabilidad flexible, alta disponibilidad y una ciberresiliencia sin fisuras. Además de garantizar un acceso seguro a internet y a las aplicaciones SaaS, el objetivo es mejorar las operaciones y combatir las amenazas web, que no dejan de evolucionar.

Cómo elegir una puerta de enlace web segura

Cuando una organización se encuentra inmersa en el proceso de seleccionar una puerta de enlace web segura, debe barajar una serie de factores cruciales.

En primer lugar, elegir una SWG no solo es una cuestión de seguridad. Encontrar un equilibrio entre las medidas de protección y una conectividad de los usuarios de calidad también es importante. Además, hay que procurar que los usuarios disfruten de un acceso eficiente e ininterrumpido a los recursos.

La complejidad operativa también puede incrementar los riesgos de seguridad, de manera que simplificar la gestión reduciendo el número de interfaces de usuario, productos, paneles y proveedores resulta esencial. Las organizaciones deben contemplar la SWG como un primer paso hacia una plataforma SSE/SASE unificada y completa. Por su parte, una solución consolidada ofrece la ventaja de centralizar la gestión de las políticas, lo que permite a los equipos de seguridad de TI adoptar un proceso optimizado para supervisar las operaciones.

Merece la pena considerar la opción de seleccionar un proveedor que ofrezca una única solución SASE. Una solución de este tipo incluye varios servicios, como FWaaS, CASB, SWG, acceso Zero Trust a la red (ZTNA) y SD-WAN, bajo el paraguas de una sola plataforma de seguridad unificada.

Con un único proveedor para todo este paquete de servicios, no hace falta utilizar varias interfaces ni aprender el funcionamiento de múltiples productos. Simplificar puede mejorar la eficiencia operativa para aquellas organizaciones que contemplen implementar una SWG, entre otros servicios de seguridad.

A la hora de elegir una SWG, conviene tener en cuenta componentes que pueden ser útiles como:

- la futura escalabilidad y adaptabilidad a unas amenazas que no dejan de evolucionar;

- la experiencia y reputación del proveedor;

- el nivel de asistencia que se presta al cliente.