- 1. Descripción de la capa 7

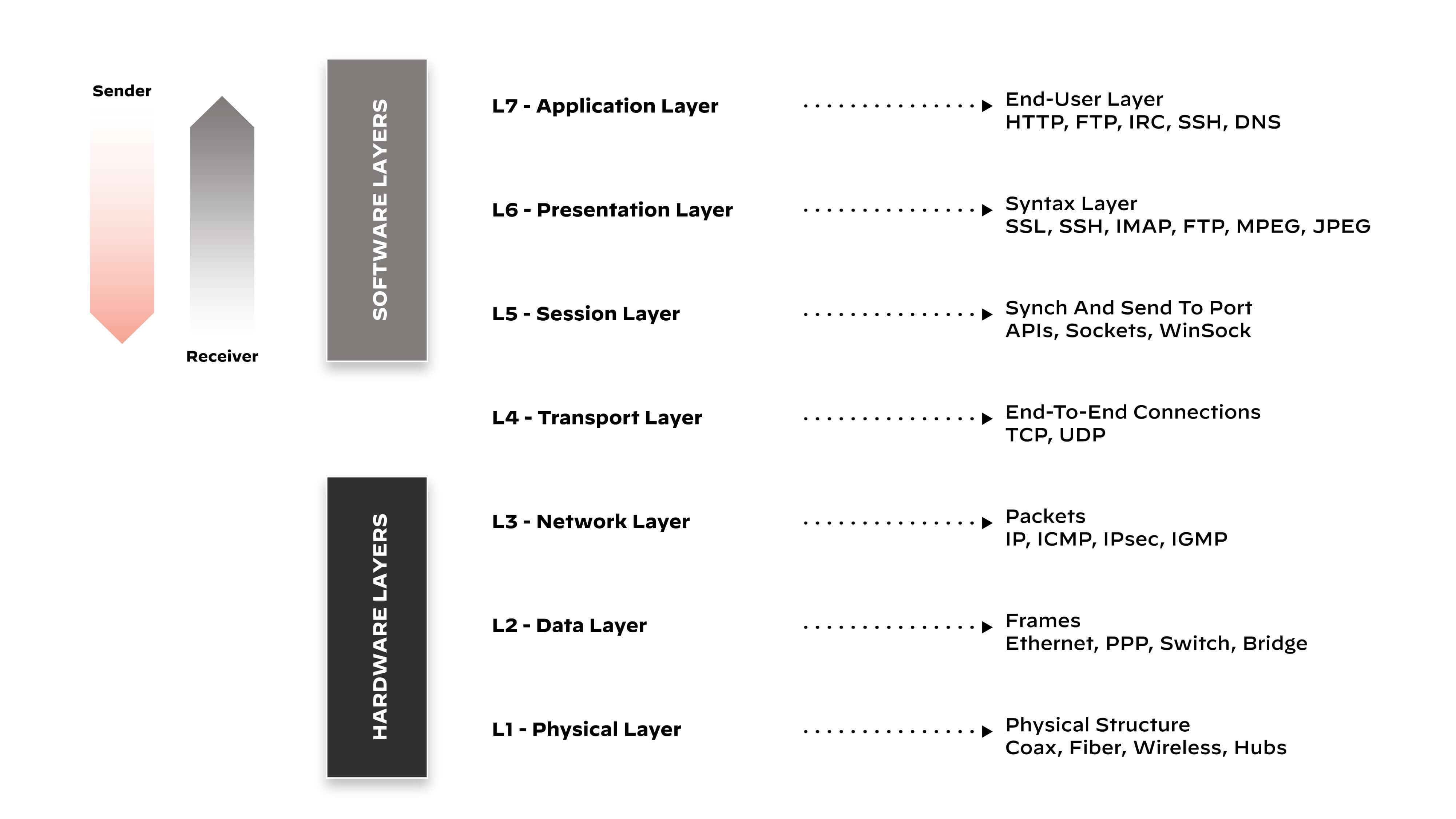

- 2. Estructura del modelo OSI

- 3. ¿Cómo fluyen los datos a través del modelo OSI?

- 4. El papel de la capa 7

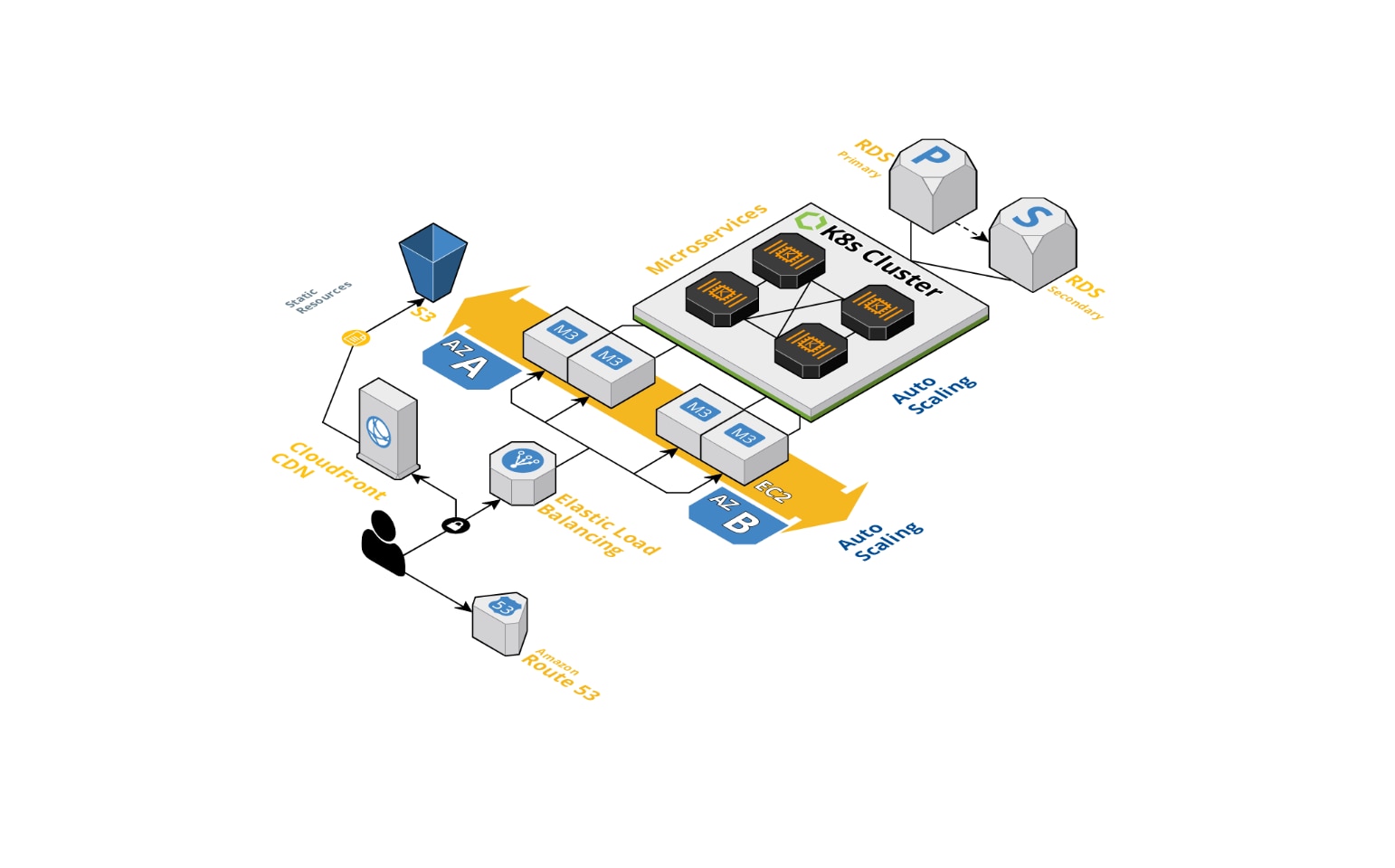

- 5. Equilibrio de cargas de capa 7

- 6. Seguridad de la capa 7

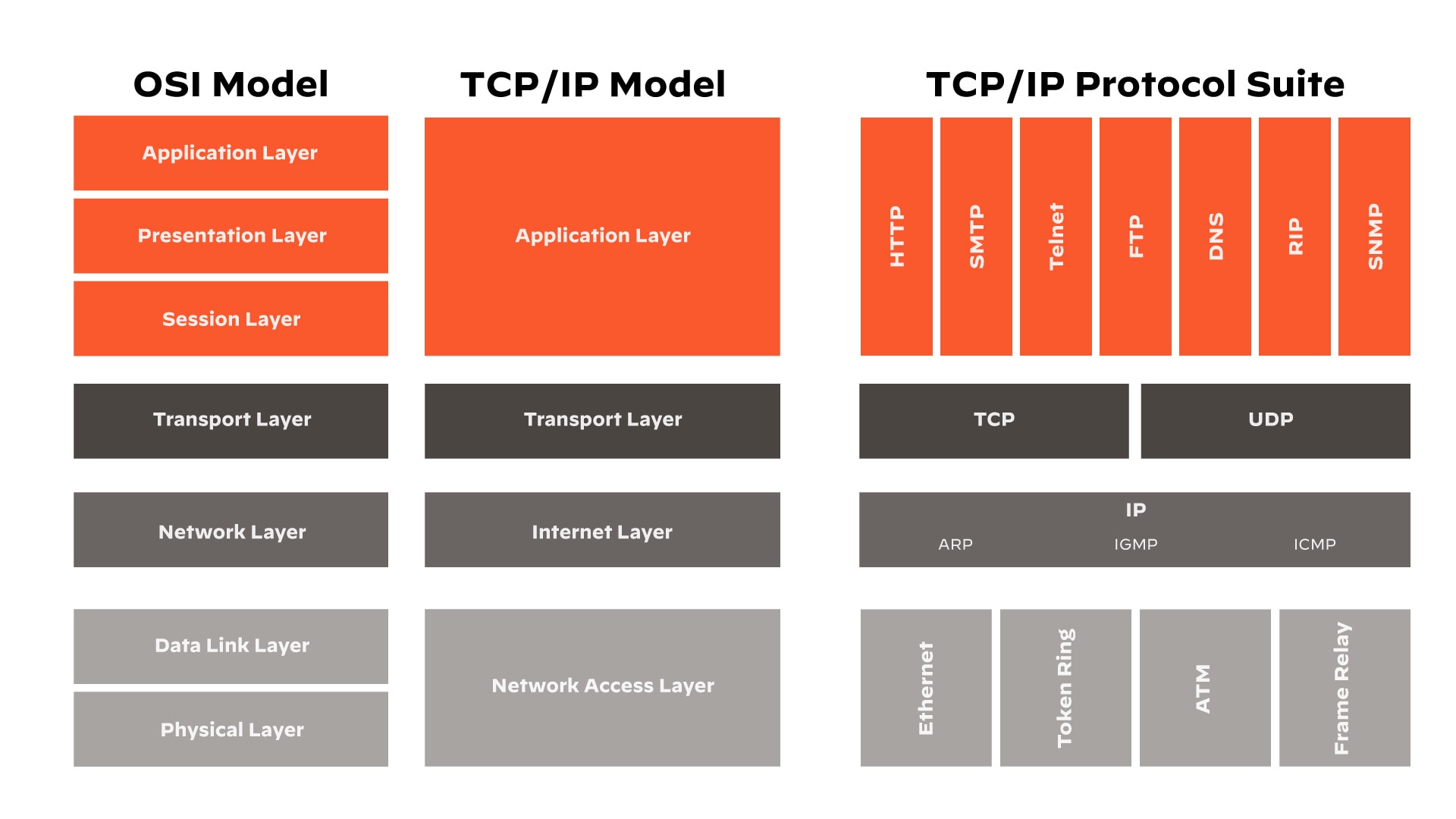

- 7. Diferencias entre el modelo OSI y el modelo TCP/IP

- 8. Preguntas frecuentes sobre la capa 7 y el modelo OSI

¿Qué es la capa 7?

La capa 7 es la capa de aplicaciones y el nivel más alto del modelo de interconexión de sistemas abiertos (OSI), un marco conceptual que estandariza las funciones de un sistema de comunicación en siete categorías distintas. Sirve de interfaz para el software de las aplicaciones que se ejecuta en un dispositivo host y le proporciona servicios, lo que facilita las interacciones entre las aplicaciones y los usuarios finales. Servicios como el correo electrónico, la transferencia de archivos y los navegadores web son algunas de las operaciones que tienen lugar en esta capa.

Descripción de la capa 7

La capa 7 —también conocida como la capa de aplicaciones del modelo OSI— desempeña un papel fundamental en las comunicaciones de red, ya que proporciona la interfaz entre las aplicaciones que utilizamos y la red subyacente a través de la cual viajan nuestros datos. Esta capa facilita la interacción entre los servicios de las aplicaciones y los servicios de la red, y ofrece directamente una serie de servicios al software de las aplicaciones que se ejecuta en un dispositivo host.

La capa 7 vendría a ser el centro de control de la red. Al igual que el cerebro controla el cuerpo humano, la capa 7 es la responsable de gestionar y coordinar la comunicación entre distintas aplicaciones.

Estructura del modelo OSI

El modelo de interconexión de sistemas abiertos es un marco conceptual que se utiliza para describir cómo se transmiten los datos a través de una red. Fue concebido por la Organización Internacional de Normalización (ISO) en 1984, y hoy está ampliamente aceptado como modelo de referencia en las comunicaciones de red.

El modelo OSI ofrece una representación sistemática de los procesos de las comunicaciones de red que plasma las capas individuales responsables de servicios específicos que contribuyen al funcionamiento de las comunicaciones de red en general. Cada capa se comunica con las capas adyacentes. Los datos van bajando por las capas desde el lado del remitente, atravesando la red, para luego volver a pasar, en sentido contrario, a través de las capas del lado del receptor.

Capas del modelo OSI

Capa 1 - La capa física: como capa base del modelo OSI, la capa física es responsable de transmitir datos de flujo de bits sin procesar a través de medios físicos como cables de cobre, fibra óptica u ondas de radio. Controla aspectos como la tasa de bits, la intensidad de la señal, los conectores físicos, los tipos de cables y la topología de la red. La capa 1 garantiza la integridad de las transmisiones de datos binarios a través de la red.

Capa 2 - La capa de enlace de datos: esta capa estructura los bits sin procesar procedentes de la capa física en tramas de datos y gestiona la comunicación nodo a nodo a través de las direcciones físicas (direcciones MAC). La capa 2 ofrece detección y corrección de errores, lo que garantiza una transmisión de datos estable. También gestiona el acceso al medio físico mediante el protocolo CSMA/CD (Carrier Sense Multiple Access with Collision Detection o, en español, acceso múltiple con escucha de portadora y detección de colisiones), entre otras técnicas.

Capa 3 - La capa de red: la capa de red ofrece el medio para transmitir secuencias de datos de longitud variable (paquetes) de un nodo a otro dentro de redes diferentes. Enruta los paquetes en función del direccionamiento lógico y gestiona la congestión de la red y la secuenciación de paquetes.

Capa 4 - La capa de transporte: la capa 4 se ocupa de la comunicación host a host entre el sistema de origen y el de destino. Ofrece mecanismos para garantizar la fiabilidad de la transmisión de los datos mediante protocolos como el TCP y el UDP y gestiona el control de flujos, la comprobación de errores y la segmentación de los paquetes de datos.

Capa 5 - La capa de sesión: la capa de sesión establece, gestiona y termina las conexiones (sesiones) entre las aplicaciones en cada extremo de una comunicación.

Capa 6 - La capa de presentación: la capa de presentación traduce los datos en el formato de la aplicación a un formato común y viceversa, y ofrece servicios como el cifrado, el descifrado y la compresión de datos. La capa 6 garantiza que los datos que se envían desde la capa de aplicación de un sistema sean inteligibles para la capa de aplicación de otro sistema.

Capa 7 - La capa de aplicación: la capa situada en el nivel más alto del modelo OSI, la capa de aplicación, sirve de interfaz para la comunicación entre los usuarios o procesos y la red. Proporciona servicios específicos de las aplicaciones, como las solicitudes HTTP, la transferencia de archivos y el correo electrónico.

¿Cómo fluyen los datos a través del modelo OSI?

Los datos fluyen a través del modelo OSI mediante dos procesos conocidos como «encapsulado» y «desencapsulado» y que tienen lugar cuando los datos se envían de un dispositivo de origen a un dispositivo de destino.

Proceso de encapsulado (los datos fluyen hacia abajo)

El proceso de encapsulado empieza en la capa de aplicación (capa 7) del dispositivo de origen. Los datos del usuario se convierten a un formato adecuado para la transmisión y se pasan a la capa inmediatamente inferior (la capa 6 o de presentación) para su traducción, compresión o cifrado. En la capa de sesión (capa 5), se establece y se mantiene una sesión durante el tiempo que dure la transferencia de datos.

La capa de transporte (capa 4) recibe estos datos, los divide en segmentos asequibles y añade una cabecera TCP o UDP, que incluye los números de puerto. A continuación, la capa de red (capa 3) añade una cabecera IP que contiene las direcciones IP de origen y de destino y convierte el segmento en un paquete.

La capa de enlace de datos (capa 2), encapsula este paquete en una trama y, seguidamente, añade las direcciones MAC a la cabecera y una secuencia de comprobación de trama (FCS, Frame Check Sequence) en la cola. Por último, la capa física (capa 1) convierte estas tramas en datos binarios (bits) que luego se transmiten a través del medio físico.

Proceso de desencapsulado (los datos fluyen hacia arriba)

Una vez que los datos llegan al dispositivo de destino, ascienden por las capas del modelo OSI en un proceso inverso. En la capa física, los bits recibidos vuelven a convertirse en tramas. La capa de enlace de datos comprueba la FCS por si hubiera algún error, elimina las direcciones MAC y pasa el paquete a la capa de red.

La capa de red elimina las direcciones IP del paquete para volver a convertirlo en un segmento, que a continuación se pasa a la capa de transporte. La capa de transporte verifica que la secuencia de los datos sea la correcta, confirma que ha recibido el paquete y elimina la cabecera TCP o UDP.

Ahora que han vuelto a su forma original, los datos se pasan por la capa de sesión y la capa de presentación, donde se cierra la sesión y se revierte cualquier traducción o cifrado que haya tenido lugar antes. Por último, en la capa de aplicación, los datos de usuario originales se entregan a la aplicación receptora en un formato que puede utilizar.

El papel de la capa 7

La capa 7 facilita la comunicación entre las aplicaciones de software y los servicios de red de nivel más bajo. Los detalles subyacentes de la red no son competencia de esta capa, que se centra en ofrecer métodos para que las aplicaciones de software puedan utilizar los servicios de red. Básicamente, la capa 7 vendría a ser como un intérprete de la red que traduce los datos del usuario o las aplicaciones a un protocolo estándar que puedan entender las otras capas del modelo OSI.

Hay varios protocolos, cada uno con sus propias funciones, que ayudan a la capa de aplicación a facilitar la comunicación entre dos partes. Por ejemplo:

El protocolo FTAM (File Transfer Access and Management o gestión y acceso de transferencia de ficheros) permite a los usuarios acceder a los archivos de un sistema remoto y gestionarlos.

El SNMP (Simple Network Management Protocol o protocolo simple de administración de redes) permite a los administradores de la red gestionar, supervisar y configurar dispositivos de red.

El protocolo CMIP (Common Management Information Protocol o protocolo de información de gestión común) define la información de gestión de la red.

El protocolo HTTP (Hypertext Transfer Protocol o protocolo de transferencia de hipertexto) permite la comunicación entre clientes y servidores en la web.

Equilibrio de cargas de capa 7

Los equilibradores de carga distribuyen el tráfico de la red entre varios servidores para optimizar el uso de los recursos, acortar al máximo los tiempos de respuesta y no sobrecargar ningún servidor individual.

En la capa 7, el equilibrio de cargas introduce una dimensión adicional a la distribución del tráfico de la red. A diferencia de los equilibradores de carga de capa 4, que basan sus decisiones en la dirección IP y en la información relativa al puerto TCP o UDP, los de capa 7 inspeccionan el contenido del mensaje del usuario para decidir cómo enrutar los datos.

Los equilibradores de cargas de capa 7 analizan la «carga útil» del paquete de red teniendo en cuenta elementos como las cabeceras HTTP, las cookies o los datos contenidos en el mensaje de la aplicación para decidir cómo equilibrar las cargas de la mejor manera posible. Por ejemplo, pueden dirigir el tráfico a un servidor u otro en función de la URL o el tipo de contenido (imágenes, scripts, texto, etc.) que se hayan solicitado.

Seguridad de la capa 7

Independientemente de la estrategia por la que opten las organizaciones (local, en la nube o híbrida), proteger la capa de aplicación es de vital importancia para blindar los datos confidenciales y garantizar la disponibilidad del servicio. Al ser la capa que hace de interfaz directamente entre el usuario y sus datos, la capa 7 es un objetivo muy tentador para los ciberdelincuentes que quieren acceder a las credenciales de los usuarios y la información de identificación personal. Los tipos de ataques más comunes en esta capa son los ataques a la capa de aplicación y los ataques de denegación de servicio distribuido (DDoS) dirigidos a la capa 7.

Los ataques a la capa de aplicación pretenden explotar las vulnerabilidades presentes en la aplicación, como datos de entrada mal validados o parámetros de configuración poco seguros. El objetivo de los ataques DDoS a la capa 7 es desbordar un servidor, servicio o red enviándoles más solicitudes de las que pueden gestionar. A diferencia de los ataques DDoS tradicionales, que inundan la red de cantidades ingentes de datos, los ataques DDoS a la capa 7 suelen empezar poco a poco, imitando el comportamiento normal de los usuarios, lo que hace que resulte más difícil detectarlos.

En los entornos nativos en la nube, herramientas como Kubernetes ofrecen mecanismos integrados para garantizar la seguridad de la red en la capa 7. Sin embargo, muchas veces estos mecanismos requieren instaurar medidas de protección adicionales, como cortafuegos de aplicaciones web (WAF), sistemas de detección de intrusiones y políticas de seguridad robustas.

Los WAF, en particular, desempeñan una función primordial para la seguridad de la capa 7, ya que operan en la capa de aplicación y entienden el contenido del paquete de datos, en el cual basan sus decisiones. Además, los WAF pueden filtrar el tráfico malicioso en función de reglas definidas por HTTP/HTTPS, lo que permite llevar un control más detallado del tráfico de la red que con los cortafuegos de la capa de red tradicionales.

Diferencias entre el modelo OSI y el modelo TCP/IP

Al igual que el modelo OSI, el protocolo de control de transmisiones/protocolo de internet (TCP/IP) describe cómo interactúan y colaboran los protocolos de red para ofrecer servicios de red. Sin embargo, estos dos protocolos difieren en cuanto a su estructura, niveles de abstracción y uso histórico.

Estructura y niveles de abstracción

El modelo OSI consta de siete capas, cada una de las cuales ofrece una serie de servicios específicos y opera de forma independiente al interactuar con las capas inmediatamente superior e inmediatamente inferior. Se diseñó para servir de estándar universal para todos los tipos de comunicaciones de red.

El modelo TCP/IP está más centrado en las realidades de las comunicaciones de red y descarta la separación modular de las funciones, como refleja su estructura de cuatro capas.

- Interfaz de la red (equivalente a las capas física y de enlace de datos del modelo OSI)

- Internet (equivalente a la capa de la red)

- Transporte

- Aplicación (una combinación de las capas de sesión, de presentación y de aplicación del modelo OSI)

Uso histórico

A pesar de lo completo que es su diseño, el modelo OSI nunca se ha adoptado de forma generalizada para las implementaciones de red prácticas. Su uso es más bien conceptual, esto es, como una herramienta que sirve para entender y describir la operación y la interacción de los protocolos de red.

El modelo TCP/IP, por el contrario, se creó y se implementó para que fuese la base de la red internet moderna. El TCP y el IP son los protocolos que sustentan internet. El modelo se diseñó para resolver problemas de red en la práctica y para lograr una comunicación de área extensa eficaz, más que para ajustarse a un modelo de referencia compuesto por capas.