- 1. El valor de una plataforma de inteligencia sobre amenazas

- 2. Cómo funciona la inteligencia sobre amenazas

- 3. Tipos y ejemplos de inteligencia sobre amenazas

- 4. ¿Por qué necesitan las organizaciones una plataforma de inteligencia sobre amenazas (TIP)?

- 5. Principales características de una plataforma de inteligencia sobre amenazas

- 6. Tipos de datos de inteligencia sobre amenazas

- 7. Implementación de una plataforma de inteligencia sobre amenazas

- 8. Preguntas frecuentes sobre las plataformas de inteligencia sobre amenazas

- El valor de una plataforma de inteligencia sobre amenazas

- Cómo funciona la inteligencia sobre amenazas

- Tipos y ejemplos de inteligencia sobre amenazas

- ¿Por qué necesitan las organizaciones una plataforma de inteligencia sobre amenazas (TIP)?

- Principales características de una plataforma de inteligencia sobre amenazas

- Tipos de datos de inteligencia sobre amenazas

- Implementación de una plataforma de inteligencia sobre amenazas

- Preguntas frecuentes sobre las plataformas de inteligencia sobre amenazas

¿Qué es una plataforma de inteligencia sobre amenazas (TIP)?

- El valor de una plataforma de inteligencia sobre amenazas

- Cómo funciona la inteligencia sobre amenazas

- Tipos y ejemplos de inteligencia sobre amenazas

- ¿Por qué necesitan las organizaciones una plataforma de inteligencia sobre amenazas (TIP)?

- Principales características de una plataforma de inteligencia sobre amenazas

- Tipos de datos de inteligencia sobre amenazas

- Implementación de una plataforma de inteligencia sobre amenazas

- Preguntas frecuentes sobre las plataformas de inteligencia sobre amenazas

Una plataforma de inteligencia sobre amenazas (TIP) es un arma esencial dentro del arsenal de ciberseguridad de toda organización moderna. Ofrece funciones elementales para entender las ciberamenazas, anticiparlas y darles respuesta de manera rápida y eficaz. Para las organizaciones, las TIP se han convertido en un aliado importantísimo para enfrentarse a un contexto en el que la ciberseguridad evoluciona constantemente.

Las TIP son unas herramientas eficientes y precisas que aportan a los equipos de seguridad la información que necesitan para identificar, investigar y responder al malware conocido y a otras amenazas. Hacen el trabajo de recopilación y gestión de los datos por los analistas de amenazas para que estos puedan dedicar su tiempo a analizar los datos e investigar las posibles amenazas de seguridad.

Además, una TIP permite a los equipos de seguridad e inteligencia sobre amenazas compartir fácilmente sus datos con otros interesados y sistemas de seguridad. Una TIP puede implementarse en formato de software como servicio (SaaS) o como una solución local.

El valor de una plataforma de inteligencia sobre amenazas

El inmenso valor de las plataformas de inteligencia sobre amenazas reside en cómo mejoran las capacidades de los centros de operaciones de seguridad (SOC). Agregan los datos sobre amenazas de distintas fuentes y los transforman en información útil.

Una TIP ayuda a los equipos de seguridad y de inteligencia sobre amenazas a realizar las siguientes tareas:

- Automatizar, optimizar y simplificar el proceso de investigar, recopilar, agregar y organizar los datos de inteligencia sobre amenazas, y normalizarlos, desduplicarlos y enriquecerlos.

- Supervisar y detectar rápidamente las posibles amenazas de seguridad, validarlas y responder a ellas en tiempo real.

- Obtener información decisiva, como el contexto y detalles sobre los riesgos relativos a la seguridad, las amenazas, los ataques y las vulnerabilidades actuales y futuros, así como información sobre los autores de las amenazas y sus tácticas, técnicas y procedimientos (TTP).

- Diseñar e instaurar procesos de derivación de incidentes de seguridad y respuesta.

- Compartir datos de inteligencia sobre amenazas con otras partes interesadas a través de paneles, alertas, informes, etc.

- Alimentar continuamente los sistemas de seguridad —soluciones de gestión de eventos e información de seguridad (SIEM), endpoints, cortafuegos, interfaces de programación de aplicaciones (API), sistemas de prevención de intrusiones (IPS), etc.— con los datos de inteligencia sobre amenazas más actualizados.

Cómo funciona la inteligencia sobre amenazas

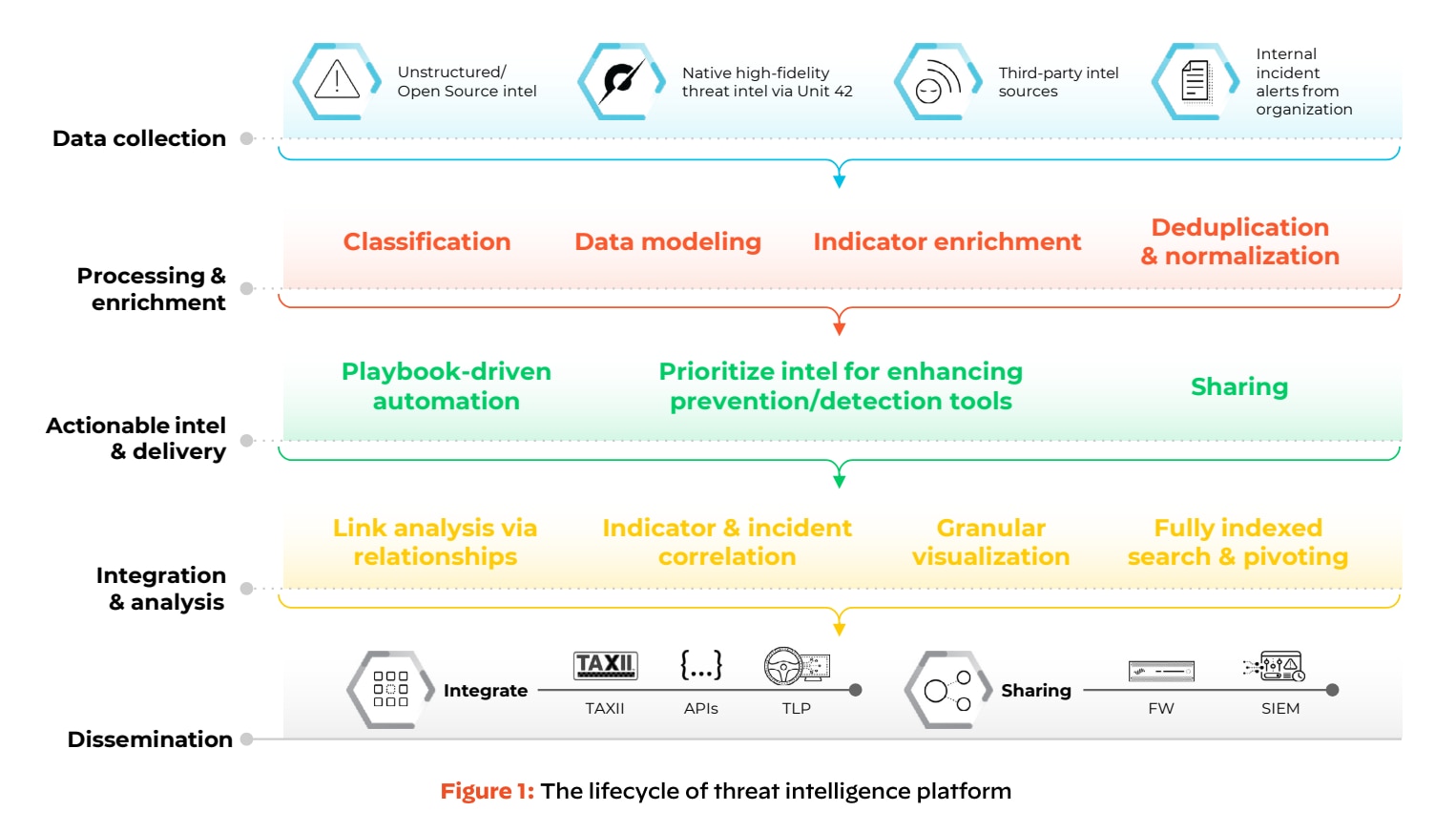

En ciberseguridad, la inteligencia sobre amenazas es un método completo y dinámico dividido en varias fases, todas ellas fundamentales para desarrollar un mecanismo eficaz que permita a las organizaciones defenderse de las ciberamenazas. Lo primero que hace es recopilar los datos y convertirlos en respuestas útiles, lo que influye en el funcionamiento de los centros de operaciones de seguridad (SOC).

Recopilación de datos

La inteligencia sobre amenazas empieza por recopilar datos de una amplia gama de fuentes, que incluyen la inteligencia de código abierto (OSINT), como la información de acceso público disponible en internet, foros, redes sociales e informes especializados de ciberseguridad. Las fuentes internas, como los logs del servidor, los datos del tráfico de la red y los informes de incidentes pasados, resultan también cruciales.

Las fuentes de inteligencia por suscripción ofrecen otra capa de datos más, con información de expertos del sector, organizaciones de investigación y organismos públicos.

Análisis de datos

Los datos recopilados se analizan para identificar patrones (reconocimiento de patrones). Para ello, se buscan elementos comunes a todos los ciberataques, como métodos similares empleados por los actores de amenazas o vulnerabilidades del sistema recurrentes.

La identificación de anomalías es clave en la inteligencia sobre amenazas, ya que estas pueden revelar una desviación de la norma; por ejemplo, un tráfico de la red inusual puede ser indicativo de una brecha de seguridad. Comprender el contexto de los datos también es esencial. Para ello, es necesario distinguir entre falsos positivos y amenazas reales, y entender cuáles pueden ser las consecuencias de una amenaza para una organización dado su contexto particular.

Conversión a inteligencia práctica

Los datos analizados se convierten en inteligencia práctica. Esto pasa por extraer, a partir de la ingente cantidad de datos recopilados, la información relevante para la estrategia de seguridad de la organización en cuestión. Esta inteligencia ayuda a las organizaciones a comprender en qué contexto de amenazas se mueven para planificar la estrategia y prepararse adecuadamente.

Procesamiento en tiempo real y respuesta

El procesamiento en tiempo real de los datos relativos a las amenazas permite al SOC identificar las amenazas emergentes rápidamente. Cuanto antes se identifique una amenaza, antes se podrá responder a ella.

Respuestas automatizadas

En muchos casos, las plataformas de inteligencia sobre amenazas pueden automatizar respuestas a ciertos tipos de amenazas, como el aislamiento de los sistemas afectados o la actualización de los cortafuegos para bloquear IP maliciosas. Las estrategias de respuesta a incidentes se adaptan según la inteligencia recibida para ayudar a mitigar los ataques y a recuperarse de ellos.

Mejora continua

La inteligencia sobre amenazas no es una actividad puntual, sino un proceso continuo. La información que se extrae de las amenazas analizadas perfecciona las estrategias de seguridad y mejora los mecanismos de defensa.

La inteligencia sobre amenazas es un proceso cíclico en evolución constante que resulta fundamental en el ecosistema de la ciberseguridad. Constituye la piedra angular de toda estrategia de ciberdefensa proactiva, ya que permite a los SOC anticipar las ciberamenazas, identificarlas y darles respuesta a tiempo y de manera informada.

Tipos y ejemplos de inteligencia sobre amenazas

La inteligencia sobre amenazas es un dominio polifacético que comprende varios tipos para atender a las distintas necesidades en materia de ciberseguridad. Entre todos, ofrecen una imagen completa del panorama de las ciberamenazas.

Inteligencia estratégica

La inteligencia estratégica ofrece una visión general del panorama de la ciberseguridad, con especial atención a las tendencias e información a largo plazo. Este tipo de inteligencia es importantísima para quienes toman las decisiones y quienes desarrollan las políticas, ya que les permite entender, en toda su amplitud, las amenazas y los riesgos potenciales, y sus efectos para la empresa o para la seguridad nacional. Estos son algunos ejemplos:

- Los informes de ciberamenazas globales detallan tendencias de ciberdelincuencia, actividades vinculadas a acciones gubernamentales y avances en materia de capacidades cibernéticas.

- Análisis de la legislación en materia de ciberseguridad, así como de los cambios en las políticas y sus consecuencias.

- Evaluaciones de riesgos a largo plazo para los sectores económicos y las organizaciones.

Inteligencia táctica

La inteligencia táctica profundiza en las tácticas, técnicas y procedimientos (TTP) que utilizan los actores de amenazas. A los equipos del centro de operaciones de seguridad (SOC) y los responsables de la respuesta a incidentes les resulta muy útil para entender cómo trabajan los atacantes y sus estrategias. Estos son algunos ejemplos:

- Análisis detallado de los patrones y metodologías de ataque utilizados en ciberataques recientes.

- Información sobre determinados grupos de hackers y sus métodos preferidos, como ciertos ataques de phishing y exploits.

- Prácticas recomendadas y estrategias defensivas para contrarrestar TTP concretos.

Inteligencia operativa

La inteligencia operativa tiene que ver con amenazas y ataques concretos, en curso o inminentes. Esta inteligencia es la más práctica y suele requerir una actuación inmediata. Está pensada para ayudar a los equipos del SOC a responder a las amenazas activas. Estos son algunos ejemplos:

- Alertas en tiempo real sobre campañas de ciberataque en curso.

- Información acerca de vulnerabilidades recién descubiertas que se están explotando de manera activa.

- Informes de incidentes y desgloses de brechas de datos o incidentes de seguridad recientes.

Inteligencia técnica

La inteligencia técnica se centra en los detalles técnicos de las amenazas, como los indicadores de riesgo (IoC), las firmas de malware y las direcciones IP. Los equipos de TI y de seguridad utilizan este tipo de inteligencia para configurar sus mecanismos de defensa y responder a amenazas técnicas concretas. Estos son algunos ejemplos:

- Valores hash de archivos de malware, nombres de dominio maliciosos o direcciones IP asociadas a actores de amenazas.

- Análisis del comportamiento del malware, sus vectores de infección y medidas de corrección.

- Actualizaciones y firmas para que los antivirus y los sistemas de prevención de intrusiones detecten las amenazas conocidas y las bloqueen.

Aplicaciones prácticas

- La inteligencia táctica puede incluir detalles sobre una nueva técnica de phishing, mientras que la inteligencia técnica indicaría la presencia de IoC tales como URL o direcciones de correo electrónico maliciosas utilizadas en la campaña.

- Análisis de malware: los informes sobre las variantes de malware nuevas —incluido su comportamiento, vectores de ataque y consecuencias— entrarían en la categoría de inteligencia técnica. La inteligencia operativa, en cambio, se centra en las campañas activas que utilizan ese malware.

- Tendencias de hackeo emergentes: la inteligencia estratégica ayuda a las organizaciones a entender a fondo las consecuencias de estas tendencias para su estrategia de seguridad a largo plazo. En cambio, la inteligencia táctica se centra en cómo podrían aplicarse estas tendencias a ataques dirigidos contra ellas.

En conjunto, estos tipos de inteligencia sobre amenazas permiten a las organizaciones entender las ciberamenazas y darles respuesta a varios niveles. La inteligencia estratégica contribuye a la planificación y al desarrollo de políticas a largo plazo; la inteligencia táctica y la inteligencia operativa resultan muy útiles en las operaciones de seguridad diarias; y la inteligencia técnica permite lidiar con amenazas e incidentes concretos.

¿Por qué necesitan las organizaciones una plataforma de inteligencia sobre amenazas (TIP)?

Teniendo en cuenta que los datos de inteligencia sobre amenazas suelen proceder de cientos de fuentes, agregar esta información a mano requiere mucho tiempo. Por eso, para que la tarea no recaiga exclusivamente en analistas humanos, se hace imprescindible adoptar una plataforma técnica que lo haga de forma automatizada e inteligente.

En el pasado, los equipos de seguridad e inteligencia sobre amenazas utilizaban varias herramientas y procesos para recopilar y revisar a mano los datos de inteligencia sobre amenazas de distintas fuentes, identificar posibles amenazas de seguridad y responder a ellas, así como compartir la inteligencia sobre amenazas (generalmente, a través del correo electrónico, hojas de cálculo o un portal en línea).

Este método de trabajo ya no funciona por los siguientes motivos:

- Las empresas recopilan cantidades ingentes de datos en distintos formatos, como STIX/TAXII, JSON, XML, PDF, CSV, correo electrónico, etc.

- Cada año, las amenazas de seguridad —lanzadas por atacantes, malware, phishing, botnets, ataques por denegación de servicio (DoS), ransomware, etc.— continúan aumentado en número, tipos, magnitud y sofisticación.

- Todos los días aparecen millones de indicadores de posibles amenazas.

- Las empresas deben responder a las posibles amenazas de seguridad mucho más rápido que antes para evitar daños de gran alcance.

Los equipos de seguridad e inteligencia sobre amenazas suelen realizar su trabajo en medio de un caos de ruido y falsos positivos. En consecuencia, les resulta muy difícil determinar qué datos son los más importantes y valiosos para su empresa. Tampoco es fácil distinguir entre las amenazas falsas y las reales.

Al final, tienen que dedicar más tiempo y esfuerzo para encontrar las amenazas que suponen un riesgo real para su organización.

Principales características de una plataforma de inteligencia sobre amenazas

Las plataformas de inteligencia sobre amenazas (TIP) ofrecen un enfoque de varias capas para entender y combatir las ciberamenazas. Analizan y contextualizan la información sobre las amenazas y la integran con los centros de operaciones de seguridad (SOC) para detectar y mitigar los ciberriesgos de manera eficaz.

Las funciones de automatización y respuesta de estas plataformas facilitan el proceso al tiempo que ofrecen una defensa más robusta frente a posibles ciberataques.

Estas son las principales características de las TIP:

- Agregación e integración de datos: las TIP recopilan datos de distintas fuentes, incluida inteligencia de código abierto, fuentes de proveedores privados, informes del sector, logs de incidentes, etc. Esta agregación resulta decisiva para presentar una visión general del panorama de amenazas.

- Análisis de datos: además de recopilar datos, las TIP los analizan para identificar patrones, anomalías e indicadores de riesgo (IoC). Este análisis transforma los datos sin procesar en inteligencia práctica.

- Supervisión y alertas en tiempo real: una de las principales funciones de una TIP consiste en supervisar las amenazas en tiempo real para avisar de posibles incidentes de seguridad, lo cual resulta de vital importancia para dar una respuesta rápida a los incidentes.

- Contextualización de los datos relativos a las amenazas: las TIP suelen proporcionar contexto a los datos relativos a las amenazas, y eso ayuda a los equipos de seguridad a entender la importancia de la inteligencia que reciben para su propio entorno.

- Intercambio y difusión: una buena TIP debe facilitar el intercambio de inteligencia entre los distintos departamentos de una organización y, en algunos casos, con entidades externas para garantizar una respuesta coordinada a las amenazas.

- Integración con el centro de operaciones de seguridad (SOC): las TIP suelen integrarse con el SOC de la organización con el fin de proporcionar información crítica a los analistas de seguridad y ayudarles a tomar las decisiones.

- Automatización y respuesta: las TIP avanzadas incorporan tecnologías de automatización para agilizar la respuesta a las amenazas identificadas y aliviar la carga de trabajo manual de los equipos de seguridad.

Tipos de datos de inteligencia sobre amenazas

Los siguientes tipos de datos constituyen una parte esencial de las plataformas de inteligencia sobre amenazas. Son la mejor garantía de que las organizaciones podrán reaccionar a las amenazas en cuanto aparezcan y anticiparse a futuras amenazas, y prepararse para combatirlas de forma proactiva. Este enfoque completo resulta fundamental para mantener una estrategia de ciberseguridad sólida en un panorama digital tan cambiante como el actual.

Gracias a estos tipos de datos, las plataformas de inteligencia sobre amenazas permiten a las organizaciones anticiparse a la carrera armamentística de la ciberseguridad y reforzar el entorno digital para que sea más seguro y resiliente.

- Indicadores de riesgo (IoC):

- Definición: los IoC son puntos de datos que sugieren que una red o sistema ha podido sufrir una brecha. Son una especie de señales de peligro o huellas dejadas por los atacantes.

- Ejemplos: algunos IoC habituales son un tráfico de red saliente inusual, anomalías en la actividad de las cuentas de usuarios con privilegios, irregularidades en la geolocalización, cambios sospechosos en los registros o los archivos del sistema, direcciones IP, URL y hashes de malware.

- Uso: los IoC se utilizan para detectar e investigar las brechas rápidamente. Con ellos, los equipos de seguridad analizan los logs y otras fuentes de datos e identifican la actividad maliciosa.

- Datos tácticos:

- Definición: este tipo de inteligencia se centra en los métodos específicos que utilizan los actores de amenazas. Detalla vectores de ataque, como las herramientas o las tácticas, técnicas y procedimientos (TTP) que utilizan los atacantes.

- Importancia: comprender los datos tácticos permite configurar los sistemas de seguridad (como los cortafuegos y los sistemas de detección de intrusiones) para defender a la organización de determinados métodos de ataque.

- Aplicación: los profesionales de la seguridad utilizan los datos tácticos para comprender las técnicas de los atacantes y anticiparse a ellas, lo que les permite reforzar sus mecanismos de defensa frente a estos métodos.

- Inteligencia estratégica:

- Descripción general: la inteligencia estratégica ofrece una visión general del panorama global de la ciberseguridad. Implica analizar las tendencias a largo plazo, los motivos y las consecuencias de las ciberamenazas.

- Contenido: puede incluir información sobre los aspectos geopolíticos de las ciberamenazas, las tendencias incipientes relativas a las ciberamenazas, los cambios en la legislación en materia de ciberseguridad y la evolución de las tácticas que utilizan los ciberdelincuentes.

- Finalidad: ayuda a los responsables de tomar las decisiones a formular estrategias y políticas de seguridad a largo plazo. Comprender las tendencias generales permite a las organizaciones anticiparse a las futuras amenazas y prepararse para combatirlas.

Implementación de una plataforma de inteligencia sobre amenazas

Implementar una plataforma de inteligencia sobre amenazas es un proceso estratégico que consta de varios pasos clave, todos ellos fundamentales para garantizar que la plataforma se adapte a las necesidades de seguridad de la organización y funcione de manera eficaz.

- Valorar necesidades específicas en materia de inteligencia: identificación de objetivos. Lo primero que tiene que hacer una organización es conocer a fondo las amenazas que la rodean y tener claros sus objetivos de seguridad. Esto implica identificar las amenazas más importantes para la organización, los activos que corren mayor peligro y las posibles consecuencias de cada situación derivada de la amenaza. Aquí lo importante es detectar, identificar e investigar posibles amenazas de seguridad, ataques y actores de amenazas maliciosos.

- Elegir la plataforma adecuada: resulta esencial seleccionar una plataforma de inteligencia sobre amenazas que complemente la infraestructura de seguridad existente y se integre perfectamente con ella. La plataforma debe ser capaz de agregar y analizar los datos en formatos compatibles con los sistemas de la organización. También es necesario que la plataforma admita diversos formatos de datos y que se integre con los sistemas de seguridad existentes, como el SIEM, los cortafuegos y los sistemas de prevención de intrusiones.

- Formar al personal: el personal de seguridad debe estar formado tanto en los aspectos técnicos de la plataforma como en la interpretación y uso de la inteligencia que proporciona. Para ello, es necesario comprender el contexto de las amenazas y cómo priorizarlas. Es importante proporcionar información relacionada con las amenazas de manera regular a los distintos equipos que componen la organización y adoptar un enfoque multidisciplinar a la hora de trabajar con la inteligencia sobre amenazas.

- Integrar la plataforma: la plataforma de inteligencia sobre amenazas debe integrarse con las herramientas y protocolos de seguridad de la organización. Esto incluye diseñar flujos de trabajo para la respuesta automatizada y garantizar que la plataforma no complica, sino que mejora, las operaciones de seguridad existentes. Una de las prácticas recomendadas es integrar las plataformas de inteligencia sobre amenazas en las operaciones de seguridad en su conjunto, incluidos los procesos de planificación, supervisión, envío de comentarios, respuesta y corrección. La integración también debe permitir la aplicación automatizada de las políticas y el intercambio de inteligencia sobre amenazas entre los distintos equipos.

- Evaluación y mejora continuas: el panorama de las amenazas cambia constantemente y lo mismo debería hacer la manera de abordar la inteligencia sobre amenazas. Esto implica evaluar y actualizar la plataforma de inteligencia sobre amenazas cada poco tiempo para garantizar que no pierde eficacia frente a las amenazas nuevas y emergentes. Es importante mantenerse por delante de los actores de amenazas modernizando los sistemas de seguridad y automatizando los procesos de seguridad, lo que conlleva un aprendizaje y una adaptación permanentes.